Wyobraź sobie, że obudziłeś się i odkryłeś zmasowany atak cybernetyczny na swój kraj. Wszystkie dane rządowe zostały zniszczone, wyjmując dokumentację medyczną, akty urodzenia, dokumentację opieki społecznej i wiele więcej. System transportu nie działa, sygnalizacja świetlna jest wyłączona, imigracja jest w chaosie, a wszystkie rejestry podatkowe zniknęły. Internet został zredukowany do komunikatu o błędzie, a codzienne życie, jakie znasz, zostało zatrzymane.

To może brzmieć fantazyjnie, ale nie bądź tego taki pewien. Kiedy w przyszłości kraje wypowiedzą sobie wojnę, tego rodzaju katastrofa może być okazją, której szuka wróg. Internet przyniósł nam wiele wspaniałych rzeczy, ale uczynił nas bardziej wrażliwymi. Ochrona przed taką futurystyczną przemocą jest jednym z kluczowych wyzwań XXI wieku.

Stratedzy wiedzą, że najbardziej delikatną częścią infrastruktury internetowej jest zasilanie. Punktem wyjścia w poważnej wojnie cybernetycznej może być wyłączenie elektrowni, które zasilają centra danych związane z podstawowymi elementami routingu sieci.

Zapasowe generatory i zasilacze awaryjne mogą zapewniać ochronę, ale nie zawsze działają i mogą zostać zhakowane. W każdym razie zasilanie rezerwowe jest zwykle zaprojektowane tak, aby wyłączało się po kilku godzinach. To wystarczająco dużo czasu, aby naprawić normalną usterkę, ale ataki cybernetyczne mogą wymagać wsparcia przez kilka dni, a nawet tygodni.

William Cohen, były sekretarz obrony USA, niedawno przewidywano taka poważna awaria spowodowałaby szkody gospodarcze na dużą skalę i niepokoje społeczne w całym kraju. W sytuacji wojennej może to wystarczyć, by doprowadzić do klęski. Janet Napolitano, była sekretarka w Departamencie Bezpieczeństwa Wewnętrznego USA, uważa, system amerykański nie jest wystarczająco dobrze chroniony, aby tego uniknąć.

Odmowa usługi

Atak na sieć krajową może obejmować tzw rozproszony atak odmowy usługi (DDoS). Wykorzystują one wiele komputerów do zalewania systemu informacjami z wielu źródeł jednocześnie. Może to ułatwić hakerom zneutralizowanie zasilania rezerwowego i wyłączenie systemu.

Ataki DDoS są również poważnym zagrożeniem same w sobie. Mogą przeciążyć główne bramki sieciowe w kraju i spowodować poważne przerwy w dostawie. Takie ataki są powszechne w sektorze prywatnym, zwłaszcza w firmach finansowych. Akamai Technologies, która kontroluje 30% ruchu internetowego, powiedział niedawno są to najbardziej niepokojące rodzaje ataków, które stają się coraz bardziej wyrafinowane.

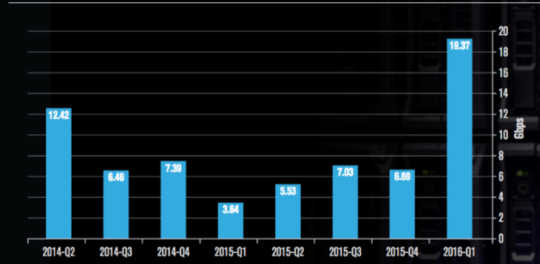

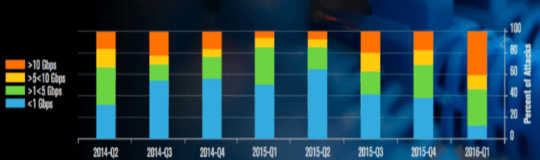

Firma Akamai monitorowała niedawno ciągły atak na media o przepustowości 363 gigabitów na sekundę (Gb/s) – skala, z którą niewiele firm, nie mówiąc już o całym kraju, mogłoby sobie poradzić przez długi czas. Specjalista ds. sieci Verisign Raporty szokujący wzrost liczby ataków DDoS o 111% rocznie, z czego prawie połowa o skali powyżej 10 Gb/s – znacznie potężniejszej niż poprzednio. The najlepsze źródła są Wietnam, Brazylia i Kolumbia.

Liczba ataków

Liczba ataków

Skala ataków

Skala ataków

Większość ataków DDoS zalewa wewnętrzną sieć ruchem za pośrednictwem Serwery DNS i NTP, które zapewniają większość podstawowych usług w sieci. Bez DNS internet nie działałby, ale jest słaby z punktu widzenia bezpieczeństwa. Specjaliści próbowali znaleźć rozwiązanie, ale wbudowanie zabezpieczeń w te serwery w celu rozpoznawania ataków DDoS wydaje się oznaczać przeprojektowanie całego Internetu.

Jak zareagować

Gdyby sieć krajowa została zniszczona przez atak na dłuższy czas, wynikający z tego chaos mógłby potencjalnie wystarczyć do wygrania wojny. Gdyby zamiast tego jego infrastruktura online została poważnie naruszona przez atak DDoS, reakcja prawdopodobnie wyglądałaby tak:

Faza pierwsza: Przejęcie sieci: krajowe centrum operacji bezpieczeństwa musiałoby przejąć kontrolę nad ruchem internetowym, aby powstrzymać obywateli przed awarią wewnętrznej infrastruktury. My prawdopodobnie to widział w nieudanym zamachu stanu w Turcji kilka tygodni temu, kiedy YouTube i media społecznościowe zostały całkowicie wyłączone w kraju.

Faza druga: Analiza ataku: analitycy bezpieczeństwa będą próbowali dowiedzieć się, jak poradzić sobie z atakiem bez wpływu na wewnętrzne działanie sieci.

Faza trzecia: obserwacja i kontrola na dużą skalę: władze miałyby do czynienia z niezliczonymi alertami o awariach systemu i problemach. Wyzwanie polegałoby na tym, aby analitycy próbujący przezwyciężyć problemy docierali tylko do kluczowych alertów, zanim infrastruktura się zawali. Kluczowym celem byłoby zapewnienie najwyższego priorytetu systemom wojskowym, transportowym, energetycznym, zdrowotnym i egzekwowania prawa, wraz z systemami finansowymi.

Faza czwarta: obserwacja i precyzyjna kontrola: na tym etapie nastąpiłaby pewna stabilność, a uwaga mogłaby zostać skierowana na mniejsze, ale ważne ostrzeżenia dotyczące takich rzeczy, jak interesy finansowe i handlowe.

Faza piąta: radzenie sobie i przywracanie: chodziłoby o przywrócenie normalności i próbę odzyskania uszkodzonych systemów. Wyzwaniem byłoby jak najszybsze osiągnięcie tej fazy przy jak najmniejszych uszkodzeniach.

Stan zaawansowania

Jeśli nawet Stany Zjednoczone, które dbają o bezpieczeństwo, martwią się o swoją sieć, to samo prawdopodobnie dotyczy większości krajów. Podejrzewam, że wiele krajów nie jest dobrze przygotowanych do radzenia sobie z utrzymującymi się atakami DDoS, zwłaszcza biorąc pod uwagę fundamentalne słabości serwerów DNS. Małe kraje są szczególnie zagrożone, ponieważ często zależą od infrastruktury, która dociera do centralnego punktu w większym kraju w pobliżu.

Trzeba powiedzieć, że Wielka Brytania jest prawdopodobnie lepiej przygotowana do przetrwania wojny cybernetycznej niż niektóre kraje. Cieszy się niezależną siecią, a GCHQ i Narodowa Agencja ds. Przestępczości pomogły zachęcić niektóre z najlepszych centrów operacji bezpieczeństwa sektora prywatnego na świecie. Wiele krajów mogłoby się z tego prawdopodobnie wiele nauczyć. Estonii, której infrastruktura była wyłączona na kilka dni w 2007 roku następujący cyberatak, jest teraz patrzeć na przeniesienie kopii danych rządowych do Wielkiej Brytanii w celu ochrony.

Biorąc pod uwagę obecny poziom napięć międzynarodowych i potencjalne szkody wynikające z poważnego ataku cybernetycznego, jest to obszar, który wszystkie kraje muszą potraktować bardzo poważnie. Lepiej zrobić to teraz niż czekać, aż jeden kraj zapłaci cenę. Na dobre i na złe świat nigdy nie był tak połączony.

O autorze

Bill Buchanan, szef Cyber Akademii, Uniwersytet Edinburgh Napier

Ten artykuł został pierwotnie opublikowany w Konwersacje. Przeczytać oryginalny artykuł.

Powiązane książki

at Rynek wewnętrzny i Amazon