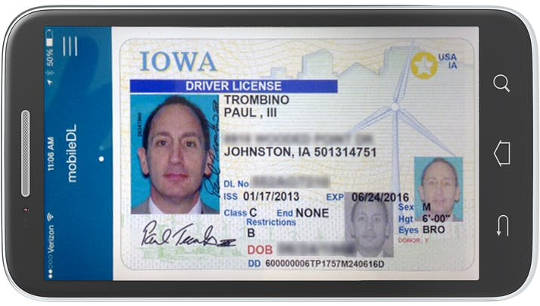

Smartfon to cyfrowa forma identyfikatora dla wielu aplikacji i usług. Departament Transportu w Iowa

Smartfony przechowują Twoją pocztę e-mail, zdjęcia i kalendarz. Zapewniają dostęp do internetowych serwisów społecznościowych, takich jak Facebook i Twitter, a nawet do kont bankowych i kart kredytowych. I są kluczem do czegoś jeszcze bardziej prywatnego i cennego – Twojej cyfrowej tożsamości.

Poprzez swoją rolę w systemy uwierzytelniania dwuskładnikowego, najczęściej używany bezpieczna metoda ochrony tożsamości cyfrowejsmartfony stały się niezbędne do identyfikowania osób zarówno online, jak i poza nim. Jeśli dane i aplikacje na smartfonach nie są bezpieczne, stanowi to zagrożenie dla tożsamości ludzi, potencjalnie umożliwiając intruzom udawanie się jako ich cel w sieciach społecznościowych, e-mailach, komunikacji w miejscu pracy i innych kontach internetowych.

Jeszcze w 2012 roku FBI polecili opinii publicznej ochronę danych swoich smartfonów szyfrując go. Ostatnio jednak Agencja ma zapytali producenci telefonów zapewnić sposób na dostać się do zaszyfrowanych urządzeń, jak nazywa się policja”wyjątkowy dostęp”. Jak dotąd debata koncentrowała się na prywatności danych, ale pomija to istotny aspekt szyfrowania smartfonów: jego zdolność do zabezpieczania osobistych tożsamości online.

Jak napisałem w mojej ostatniej książce: „Listen In: Cyberbezpieczeństwo w niepewnym wieku”, robienie tego, czego chce FBI – ułatwianie odblokowywania telefonów – z konieczności zmniejsza bezpieczeństwo użytkowników. Niedawny Studium Krajowych Akademii Nauk, Inżynierii i Medycyny, w którym brałem udział, ostrzega również, że ułatwienie odblokowania telefonów potencjalnie osłabia ten kluczowy element zabezpieczania tożsamości online.

Zbieranie dowodów czy osłabianie bezpieczeństwa?

W ostatnich latach policja próbowała uzyskać dostęp do smartfonów podejrzanych w ramach dochodzeń kryminalnych, a firmy technologiczne stawiały opór. Najbardziej widoczne z tych sytuacji pojawiły się w następstwie 2015 masowa strzelanina w San Bernardino. Zanim sami napastnicy zginęli w strzelaninie, byli w stanie zniszczyć swoje komputery i telefony – z wyjątkiem jednego, zablokowanego iPhone'a. FBI chciałem odszyfrować telefon, ale martwił się, że nieudane próby złamania mechanizmów bezpieczeństwa Apple mogą spowodować, że telefon usuń wszystkie jego dane.

Agencja pozwał Apple do sądu, starając się zmusić firmę do napisania specjalnego oprogramowania, aby uniknąć wbudowanych zabezpieczeń telefonu. Apple sprzeciwił się, argumentując, że wysiłek FBI był przesadą rządu, który w przypadku powodzenia zmniejszyć bezpieczeństwo wszystkich użytkowników iPhone'a – a co za tym idzie, wszystkich użytkowników smartfonów.

Konflikt został rozwiązany, gdy FBI zapłacił firmie zajmującej się cyberbezpieczeństwem za włamanie się do telefonu - i znalezione nic istotnego do śledztwa. Ale biuro pozostało niezłomne, że śledczy powinni mieć to, co nazywali „wyjątkowy dostęp” i to, co inni nazywali „tylne drzwi”: wbudowane oprogramowanie umożliwiające policji odszyfrowywanie zablokowanych telefonów.

Znaczenie uwierzytelniania dwuskładnikowego

Sytuacja jest nie tak proste, jak sugeruje FBI. Bezpieczne telefony stanowią bariery dla dochodzeń policyjnych, ale są również doskonałym elementem silnego cyberbezpieczeństwa. A biorąc pod uwagę częstotliwość cyberataków i różnorodność ich celów, jest to niezwykle ważne.

W lipcu 2015 r. urzędnicy amerykańscy ogłosili, że cyberzłodzieje ukradli numery ubezpieczenia społecznego, informacje zdrowotne i finansowe oraz inne prywatne dane 21.5 mln osób który złożył wniosek o federalne poświadczenia bezpieczeństwa do amerykańskiego Biura Zarządzania Personelem. W grudniu 2015 r. odszedł cyberatak na trzy firmy energetyczne na Ukrainie ćwierć miliona ludzi bez prądu przez sześć godzin. W marcu 2016 skradziono niezliczone e-maile z osobiste konto Gmail Johna Podesty, przewodniczącego kampanii prezydenckiej Hillary Clinton.

W każdym z tych przypadków oraz od tego czasu o wiele więcej na całym świecie, kiepska praktyka bezpieczeństwa – zabezpieczanie kont wyłącznie za pomocą haseł – niech złoczyńcy wyrządzą poważne szkody. Gdy dane logowania są łatwe do złamania, intruzi szybko się dostają – i mogą pozostać niezauważonym przez miesiące.

Technologia zabezpieczania kont internetowych leży w kieszeni ludzi. Używanie smartfona do uruchamiania oprogramowania o nazwie uwierzytelnianie dwuskładnikowe (lub dwuskładnikowe) sprawia, że logowanie się na konta online jest znacznie trudniejsze dla złoczyńców. Oprogramowanie w smartfonie generuje dodatkową informację, którą użytkownik musi podać, poza nazwą użytkownika i hasłem, zanim będzie mógł się zalogować.

Obecnie wielu posiadaczy smartfonów wykorzystuje SMS-y jako drugi czynnik, ale to nie wystarczy. Amerykański Narodowy Instytut Standardów i Technologii ostrzega, że wysyłanie SMS-ów jest znacznie mniej bezpieczne niż aplikacje uwierzytelniające: Atakujący mogą przechwytywać teksty a nawet przekonać firmę komórkową do przekazania wiadomości SMS na inny telefon. (Zdarzyło się działacze rosyjscy, Aktywista Black Lives Matter DeRay Mckesson, inni.)

Bezpieczniejsza wersja to specjalistyczna aplikacja, taka jak Google Authenticator or Authy, który generuje tzw. hasła jednorazowe oparte na czasie. Gdy użytkownik chce zalogować się do usługi, podaje nazwę użytkownika i hasło, a następnie otrzymuje monit o kod aplikacji. Otwarcie aplikacji ujawnia sześciocyfrowy kod, który zmienia się co 30 sekund. Dopiero po wpisaniu tego użytkownik jest faktycznie zalogowany. Startup z Michigan o nazwie Duet sprawia, że jest to jeszcze prostsze: po wpisaniu przez użytkownika nazwy użytkownika i hasła system wysyła polecenie ping do aplikacji Duo na jej telefonie, umożliwiając jej dotknięcie ekranu w celu potwierdzenia logowania.

Jednak te aplikacje są tak bezpieczne, jak sam telefon. Jeśli smartfon ma słabe zabezpieczenia, osoba, która go posiada, może uzyskać dostęp do kont cyfrowych danej osoby, a nawet zablokować właściciela. Rzeczywiście, niedługo po debiucie iPhone’a w 2007 roku, hakerzy opracowali techniki dla włamywanie się do zgubionych i skradzionych telefonów. Apple odpowiedział by budowanie lepszego bezpieczeństwa dla dane na swoich telefonach; są to te same zabezpieczenia, które organy ścigania starają się teraz cofnąć.

Unikanie katastrofy

Używanie telefonu jako drugiego czynnika uwierzytelniania jest wygodne: większość ludzi nosi telefony przez cały czas, a aplikacje są łatwe w użyciu. I jest bezpieczny: użytkownicy zauważają, że ich telefon zniknął, czego nie zauważają, jeśli hasło zostanie zniesione. Telefony jako urządzenia uwierzytelniające drugiego stopnia oferują ogromny wzrost bezpieczeństwa, wykraczający poza same nazwy użytkowników i hasła.

Gdyby Biuro Zarządzania Personelem korzystało z uwierzytelniania dwuskładnikowego, te akta osobowe nie byłyby tak łatwe do zniesienia. Gdyby ukraińskie firmy energetyczne korzystały z uwierzytelniania drugiego stopnia w celu uzyskania dostępu do wewnętrznych sieci kontrolujących dystrybucję energii, hakerom byłoby znacznie trudniej zakłócić samą sieć energetyczną. A gdyby John Podesta używał uwierzytelniania drugiego stopnia, rosyjscy hakerzy nie byliby w stanie dostać się na jego konto Gmail, nawet przy użyciu jego hasła.

FBI zaprzecza sobie w tej ważnej kwestii. Agencja ma zasugerował publiczne użycie uwierzytelniania dwuskładnikowego i wymaga tego kiedy policjanci chcą się połączyć federalne systemy baz danych wymiaru sprawiedliwości w sprawach karnych z niepewnego miejsca, takiego jak kawiarnia, a nawet samochód policyjny. Ale wtedy biuro chce ułatwić odblokowywanie smartfonów, osłabiając zabezpieczenia własnego systemu.

Tak, telefony, które są trudne do odblokowania, utrudniają dochodzenie. Ale brakuje tu większej historii. Przestępczość internetowa gwałtownie rośnie, a ataki stają się coraz bardziej wyrafinowane. Ułatwienie śledczym odblokowywania telefonów podważy najlepszy możliwy sposób zabezpieczania kont internetowych przez zwykłych ludzi. Prowadzenie tej polityki przez FBI jest błędem.

O autorze

Susan Landau, profesor informatyki, prawa i dyplomacji oraz cyberbezpieczeństwa, Tufts University

Ten artykuł został pierwotnie opublikowany w Konwersacje. Przeczytać oryginalny artykuł.

Książki tego autora

at Rynek wewnętrzny i Amazon