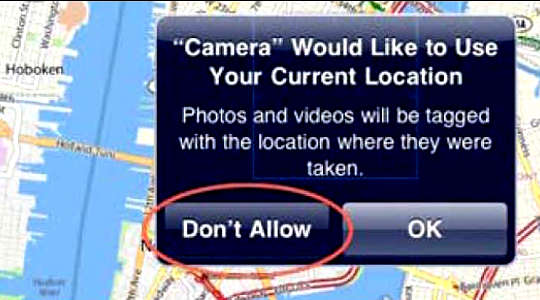

Zdjęcia ze smartfonów są geotagowane, nawet gdy użytkownik jest nieświadomy. Użytkownicy smartfonów mogą dostosować swoje ustawienia prywatności, aby ograniczyć osoby, które mogą wyświetlać ich lokalizacje z geotagami. (Źródło zdjęcia: grafika armii amerykańskiej)

Nasze telefony komórkowe mogą zdradzamy wiele o sobie: gdzie mieszkamy i pracujemy; kim jest nasza rodzina, przyjaciele i znajomi; jak (a nawet co) komunikujemy się z nimi; i nasze osobiste nawyki. Biorąc pod uwagę wszystkie przechowywane na nich informacje, nic dziwnego, że użytkownicy urządzeń mobilnych podejmują kroki w celu ochrony swojej prywatności, takie jak za pomocą kodów PIN lub kodów dostępu odblokować swoje telefony.

Badania, które prowadzimy my i nasi koledzy, identyfikują i badają poważne zagrożenie, którego większość ludzi nie zauważa: Ponad procent 70 of aplikacje na smartfony zgłaszają dane osobowe zewnętrznym firmom śledzącym jak Google Analytics, Facebook Graph API czy Crashlytics.

Gdy użytkownicy instalują nową aplikację na Androida lub iOS, prosi ona użytkownika o zgodę przed uzyskaniem dostępu do danych osobowych. Ogólnie rzecz biorąc, jest to pozytywne. Niektóre informacje gromadzone przez te aplikacje są niezbędne do prawidłowego działania: aplikacja do map nie byłaby tak użyteczna, gdyby nie mogła korzystać z danych GPS do określenia lokalizacji.

Ale gdy aplikacja uzyska pozwolenie na zbieranie tych informacji, może udostępnić Twoje dane każdemu, kto zechce, aby umożliwić firmom zewnętrznym śledzenie, gdzie jesteś, jak szybko się poruszasz i co robisz.

Pomoc i zagrożenia związane z bibliotekami kodu

Aplikacja nie tylko zbiera dane do wykorzystania w samym telefonie. Aplikacje mapujące, na przykład, wysyłają Twoją lokalizację na serwer prowadzony przez programistę aplikacji, aby obliczyć kierunki, z których jesteś do żądanego miejsca docelowego.

Aplikacja może również wysyłać dane w inne miejsce. Podobnie jak w przypadku witryn internetowych, wiele aplikacji mobilnych jest tworzonych przez łączenie różnych funkcji, wstępnie zakodowanych przez innych programistów i firmy, w tak zwanych bibliotekach innych firm. Te biblioteki pomagają programistom śledzić zaangażowanie użytkownika, łączyć się z mediami społecznościowymi i zarabiaj na wyświetlaniu reklam i inne funkcje, bez konieczności pisania ich od zera.

Jednak oprócz cennej pomocy większość bibliotek zbiera również wrażliwe dane i przesyła je na swoje serwery online – lub w ogóle do innej firmy. Odnoszący sukcesy autorzy bibliotek mogą być w stanie opracować szczegółowe cyfrowe profile użytkowników. Na przykład osoba może przyznać jednej aplikacji uprawnienia do poznania swojej lokalizacji, a innej aplikacji dostęp do swoich kontaktów. Są to początkowo oddzielne uprawnienia, po jednym dla każdej aplikacji. Ale jeśli obie aplikacje korzystały z tej samej biblioteki innej firmy i udostępniały różne informacje, programista biblioteki mógłby połączyć te elementy.

Użytkownicy nigdy by się nie dowiedzieli, ponieważ aplikacje nie muszą informować użytkowników, z jakich bibliotek oprogramowania korzystają. I tylko nieliczne aplikacje upubliczniają swoje zasady dotyczące prywatności użytkowników; jeśli tak, to zwykle w długich dokumentach prawnych jest to zwykła osoba nie będzie czytać, a tym bardziej rozumieć.

Rozwijanie Lumen

Nasze badanie ma na celu ujawnienie, ile danych jest potencjalnie gromadzonych bez wiedzy użytkowników, oraz zapewnienie użytkownikom większej kontroli nad swoimi danymi. Aby uzyskać obraz tego, co dane są gromadzone i przesyłane ze smartfonów ludzi, opracowaliśmy własną bezpłatną aplikację na Androida o nazwie Monitor prywatności Lumen. Analizuje przesyłane aplikacje ruchu, aby zgłosić, które aplikacje i usługi online aktywnie zbierają dane osobowe.

Ponieważ w Lumen chodzi o przejrzystość, użytkownik telefonu może zobaczyć informacje gromadzone przez zainstalowane aplikacje w czasie rzeczywistym i komu udostępnia te dane. Staramy się pokazać szczegóły ukrytego zachowania aplikacji w łatwy do zrozumienia sposób. Dotyczy to również badań, więc pytamy użytkowników, czy pozwolą nam zebrać pewne dane o tym, co Lumen obserwuje, robią ich aplikacje – ale nie obejmuje to żadnych danych osobowych ani danych wrażliwych na prywatność. Ten unikalny dostęp do danych pozwala nam badać, w jaki sposób aplikacje mobilne zbierają dane osobowe użytkowników i komu udostępniają je na niespotykaną dotąd skalę.

W szczególności Lumen śledzi, które aplikacje działają na urządzeniach użytkowników, czy wysyłają z telefonu dane wrażliwe na prywatność, do jakich stron internetowych wysyłają dane, jakiego protokołu sieciowego używają i jakiego rodzaju danych osobowych każda aplikacja wysyła do każdej witryny. Lumen analizuje ruch aplikacji lokalnie na urządzeniu i anonimizuje te dane przed wysłaniem ich do nas w celu zbadania: Jeśli Mapy Google zarejestrują lokalizację GPS użytkownika i wyślą ten konkretny adres na maps.google.com, Lumen mówi nam: „Mapy Google mają lokalizację GPS i wysłałem ją na maps.google.com” – a nie tam, gdzie ta osoba faktycznie się znajduje.

Tropiciele są wszędzie

Ponad 1,600 osób, które korzystały z Lumen od października 2015 roku, pozwoliło nam przeanalizować ponad 5,000 aplikacji. Odkryliśmy 598 witryn internetowych, które prawdopodobnie śledzą użytkowników w celach reklamowych, w tym serwisy społecznościowe, takie jak Facebook, duże firmy internetowe, takie jak Google i Yahoo, oraz firmy zajmujące się marketingiem internetowym działające pod patronatem dostawców usług internetowych, takich jak Verizon Wireless.

Znaleźliśmy to ponad 70 procent przebadanych aplikacji podłączonych do co najmniej jednego urządzenia śledzącego, a 15% z nich podłączonych do co najmniej pięciu urządzeń śledzących. Jeden na czterech trackerów zebrał co najmniej jeden unikalny identyfikator urządzenia, taki jak numer telefonu lub jego unikalny 15-cyfrowy numer IMEI charakterystyczny dla urządzenia. Unikalne identyfikatory mają kluczowe znaczenie dla usług śledzenia online, ponieważ mogą łączyć różne rodzaje danych osobowych dostarczanych przez różne aplikacje z jedną osobą lub urządzeniem. Większość użytkowników, nawet tych dbających o prywatność, nie zdaje sobie sprawy z tych ukrytych praktyk.

Więcej niż tylko problem z telefonami komórkowymi

Śledzenie użytkowników na ich urządzeniach mobilnych to tylko część większego problemu. Ponad połowa zidentyfikowanych przez nas narzędzi do śledzenia aplikacji śledzi również użytkowników za pośrednictwem witryn internetowych. Dzięki tej technice, zwanej śledzeniem „cross-device”, usługi te mogą zbudować znacznie pełniejszy profil Twojej osoby online.

A poszczególne witryny śledzące niekoniecznie są niezależne od innych. Niektóre z nich są własnością tego samego podmiotu korporacyjnego – a inne mogą zostać pochłonięte w przyszłych fuzjach. Na przykład Alphabet, firma macierzysta Google, jest właścicielem kilku zbadanych przez nas domen śledzących, w tym Google Analytics, DoubleClick czy AdMob i za ich pośrednictwem zbiera dane z ponad 48% zbadanych przez nas aplikacji.

Tożsamości użytkowników online nie są chronione przez prawo ich kraju ojczystego. Odkryliśmy, że dane są przesyłane przez granice państw, często trafiając do krajów o wątpliwych przepisach dotyczących prywatności. Ponad 60 procent połączeń z witrynami śledzącymi odbywa się na serwery w USA, Wielkiej Brytanii, Francji, Singapurze, Chinach i Korei Południowej — sześciu krajach, które wdrożyły technologie masowego nadzoru. Agencje rządowe w tych miejscach mogą potencjalnie mieć dostęp do tych danych, nawet jeśli użytkownicy są w kraje, w których obowiązują silniejsze przepisy dotyczące prywatności takich jak Niemcy, Szwajcaria czy Hiszpania.

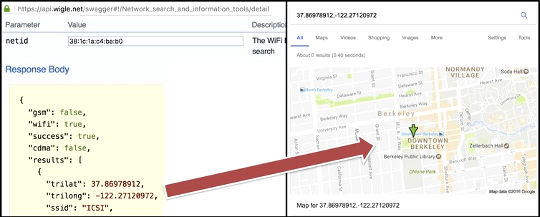

Łączenie adresu MAC urządzenia z adresem fizycznym (należącym do ICSI) za pomocą Wigle. ICSI, CC BY-ND

Jeszcze bardziej niepokojąco zaobserwowaliśmy trackery w aplikacjach skierowanych do dzieci. Testując 111 aplikacji dla dzieci w naszym laboratorium, zaobserwowaliśmy, że 11 z nich ujawniło unikalny identyfikator, Adres MAC, routera Wi-Fi, do którego został podłączony. To jest problem, bo łatwo jest szukaj w Internecie dla lokalizacji fizycznych powiązanych z określonymi adresami MAC. Zbieranie prywatnych informacji o dzieciach, w tym ich lokalizacji, kont i innych unikalnych identyfikatorów, potencjalnie narusza przepisy Federalnej Komisji Handlu zasady chroniące prywatność dzieci.

Tylko mały wygląd

Chociaż nasze dane obejmują wiele najpopularniejszych aplikacji na Androida, jest to niewielka próbka użytkowników i aplikacji, a zatem prawdopodobnie niewielki zestaw wszystkich możliwych elementów śledzących. Nasze odkrycia mogą być jedynie zarysowaniem powierzchni tego, co prawdopodobnie będzie znacznie większym problemem, który obejmuje jurysdykcje regulacyjne, urządzenia i platformy.

Trudno powiedzieć, co użytkownicy mogą z tym zrobić. Blokowanie poufnych informacji przed opuszczeniem telefonu może pogorszyć działanie aplikacji lub wrażenia użytkownika: aplikacja może odmówić działania, jeśli nie może załadować reklam. W rzeczywistości blokowanie reklam szkodzi twórcom aplikacji, uniemożliwiając im źródło dochodów na wspieranie ich pracy nad aplikacjami, które zwykle są bezpłatne dla użytkowników.

Gdyby ludzie byli bardziej skłonni płacić programistom za aplikacje, może to pomóc, choć nie jest to kompletne rozwiązanie. Odkryliśmy, że chociaż płatne aplikacje mają tendencję do kontaktowania się z mniejszą liczbą witryn śledzących, nadal śledzą użytkowników i łączą się z usługami śledzenia innych firm.

![]() Kluczem jest przejrzystość, edukacja i silne ramy regulacyjne. Użytkownicy muszą wiedzieć, jakie informacje o nich są gromadzone, przez kogo i do czego są wykorzystywane. Tylko wtedy możemy jako społeczeństwo zdecydować, jakie zabezpieczenia prywatności są odpowiednie i wprowadzić je w życie. Nasze odkrycia, a także wielu innych badaczy, mogą pomóc w odwróceniu sytuacji i śledzeniu samych śledzących.

Kluczem jest przejrzystość, edukacja i silne ramy regulacyjne. Użytkownicy muszą wiedzieć, jakie informacje o nich są gromadzone, przez kogo i do czego są wykorzystywane. Tylko wtedy możemy jako społeczeństwo zdecydować, jakie zabezpieczenia prywatności są odpowiednie i wprowadzić je w życie. Nasze odkrycia, a także wielu innych badaczy, mogą pomóc w odwróceniu sytuacji i śledzeniu samych śledzących.

O Autorach

Narseo Vallina-Rodriguez, adiunkt ds. badań naukowych, Instytut Sieci IMDEA, Madryt, Hiszpania; Research Scientist, Networking and Security, International Computer Science Institute z siedzibą w, University of California, Berkeley oraz Srikanth Sundaresan, pracownik naukowy w dziedzinie informatyki, Princeton University

Ten artykuł został pierwotnie opublikowany w Konwersacje. Przeczytać oryginalny artykuł.

Powiązane książki:

at Rynek wewnętrzny i Amazon