{youtube}ynB1inl4G3c{/youtube}

Nowo odkryta luka w zabezpieczeniach procesora może potencjalnie zagrozić bezpieczeństwu informacji w każdym komputerze z procesorem Intel wyprodukowanym od 2008 roku. Może mieć wpływ na użytkowników korzystających z funkcji cyfrowej skrytki znanej jako Intel Software Guard Extensions lub SGX, a także na tych, którzy usługi oparte na chmurze.

„Dopóki użytkownicy zainstalują aktualizację, nic im nie będzie”.

Badacze zidentyfikowali lukę w zabezpieczeniach SGX, zwaną Foreshadow, w styczniu i poinformowali o tym firmę Intel. To skłoniło firmę Intel do odkrycia szerszego potencjału w chmurze. Ten drugi wariant, Foreshadow-NG, jest skierowany do środowisk wirtualizacji opartych na procesorach Intel, których dostawcy usług w chmurze, tacy jak Amazon i Microsoft, używają do tworzenia tysięcy wirtualnych komputerów na jednym dużym serwerze.

Firma Intel wydała aktualizacje oprogramowania i mikrokodu w celu ochrony przed obiema odmianami ataków. Dostawcy chmury będą musieli zainstalować aktualizacje, aby chronić swoje maszyny. Na poziomie indywidualnym właściciele każdego komputera Intel obsługującego SGX wyprodukowanego od 2016 roku będą potrzebować aktualizacji, aby chronić swój SGX. Niektóre z tych aktualizacji zostaną zainstalowane automatycznie, podczas gdy inne będą musiały zostać zainstalowane ręcznie, w zależności od konfiguracji komputera.

Badacze zademonstrują lukę 16 sierpnia na Sympozjum Bezpieczeństwa Usenix w Baltimore. Jest podobny do Spectre i Meltdown, ataków sprzętowych, które wstrząsnęły światem bezpieczeństwa komputerowego na początku 2018 roku. Naukowcom udało się złamać kilka funkcji bezpieczeństwa, które są obecne w większości komputerów z procesorami Intela.

„Foreshadow-NG może złamać podstawowe właściwości bezpieczeństwa, które wiele usług opartych na chmurze uważa za oczywiste”.

„SGX, środowiska wirtualizacji i inne podobne technologie zmieniają świat, umożliwiając nam korzystanie z zasobów obliczeniowych na nowe sposoby i umieszczanie w chmurze bardzo wrażliwych danych — dokumentacji medycznej, kryptowalut, informacji biometrycznych, takich jak odciski palców” — mówi Ofir Weisse, asystent naukowy studenta w dziedzinie informatyki i inżynierii na Uniwersytecie Michigan oraz autor artykułu, który ma się ukazać w Usenix. „To ważne cele, ale takie słabe punkty pokazują, jak ważne jest ostrożne postępowanie”.

Funkcja Software Guard Extensions, której cele ataku demonstracyjnego Foreshadow nie są obecnie powszechnie używane. Ponieważ korzysta z niej tylko garstka dostawców usług w chmurze i kilkaset tysięcy klientów, na zdecydowanej większości wyposażonych w nią komputerów leży ona w stanie uśpienia, a te maszyny nie są obecnie podatne na ataki. To powiedziawszy, naukowcy ostrzegają, że zagrożenie będzie rosło wraz z użyciem produktu.

„Dopóki użytkownicy zainstalują aktualizację, nic im nie będzie. W rzeczywistości zdecydowana większość właścicieli komputerów osobistych nie korzysta z SGX, więc prawdopodobnie nie stanie się to obecnie poważnym problemem” — mówi współautor Thomas Wenisch, profesor informatyki i inżynierii na Uniwersytecie Michigan. „Prawdziwe niebezpieczeństwo leży w przyszłości, jeśli SGX stanie się bardziej popularny i nadal będzie istniała duża liczba maszyn, które nie zostały zaktualizowane. Dlatego ta aktualizacja jest tak ważna”.

SGX i Zapowiedź-NG

SGX tworzy cyfrową skrytkę zwaną „bezpieczną enklawą” w maszynie, dzięki czemu dane i aplikacje wewnątrz są odizolowane od reszty maszyny. Nawet jeśli luka w zabezpieczeniach zagraża całej maszynie, dane chronione przez SGX powinny pozostać niedostępne dla wszystkich oprócz właściciela danych.

Foreshadow-NG przełamuje cyfrową ścianę, która oddziela wirtualne komputery poszczególnych klientów korzystających z chmury na dużych serwerach.

Głównym zastosowaniem SGX jest umożliwienie przetwarzania i przechowywania poufnych informacji, takich jak zastrzeżone informacje biznesowe lub dane dotyczące zdrowia, w zdalnych centrach danych stron trzecich, w których nawet pracownicy centrum danych nie powinni mieć dostępu do chronionych danych. SGX może również kontrolować dystrybucję treści cyfrowych chronionych prawami autorskimi, na przykład umożliwiając oglądanie filmu tylko na określonych komputerach.

Foreshadow łamie skrytkę SGX, umożliwiając atakującemu odczytanie i modyfikację danych w środku. Chociaż nie jest to pierwszy atak wymierzony w SGX, jest to jak dotąd najbardziej szkodliwy atak.

„Wcześniejsze prace mogły od czasu do czasu uzyskiwać część danych. Foreshadow pobiera większość danych przez większość czasu” — mówi współautor Daniel Genkin, adiunkt na wydziale informatyki i inżynierii. „Oprócz odczytu danych, Foreshadow wyodrębnia również tak zwany klucz poświadczający. Ten klucz umożliwia atakującym podszywanie się pod bezpieczną maszynę i nakłanianie ludzi do wysyłania do niej tajnych danych”.

Drugi wariant, Foreshadow-NG, przełamuje cyfrową ścianę, która oddziela od siebie wirtualne komputery poszczególnych klientów korzystających z chmury na dużych serwerach. Może to umożliwić złośliwej maszynie wirtualnej działającej w chmurze odczytywanie danych należących do innych maszyn wirtualnych. Kod wirtualizacji jest obecny w każdym komputerze z procesorem Intel wyprodukowanym od 2008 roku.

„Foreshadow-NG może złamać podstawowe właściwości bezpieczeństwa, które wiele usług opartych na chmurze uważa za oczywiste” — mówi współautor Baris Kasikci, adiunkt informatyki i inżynierii.

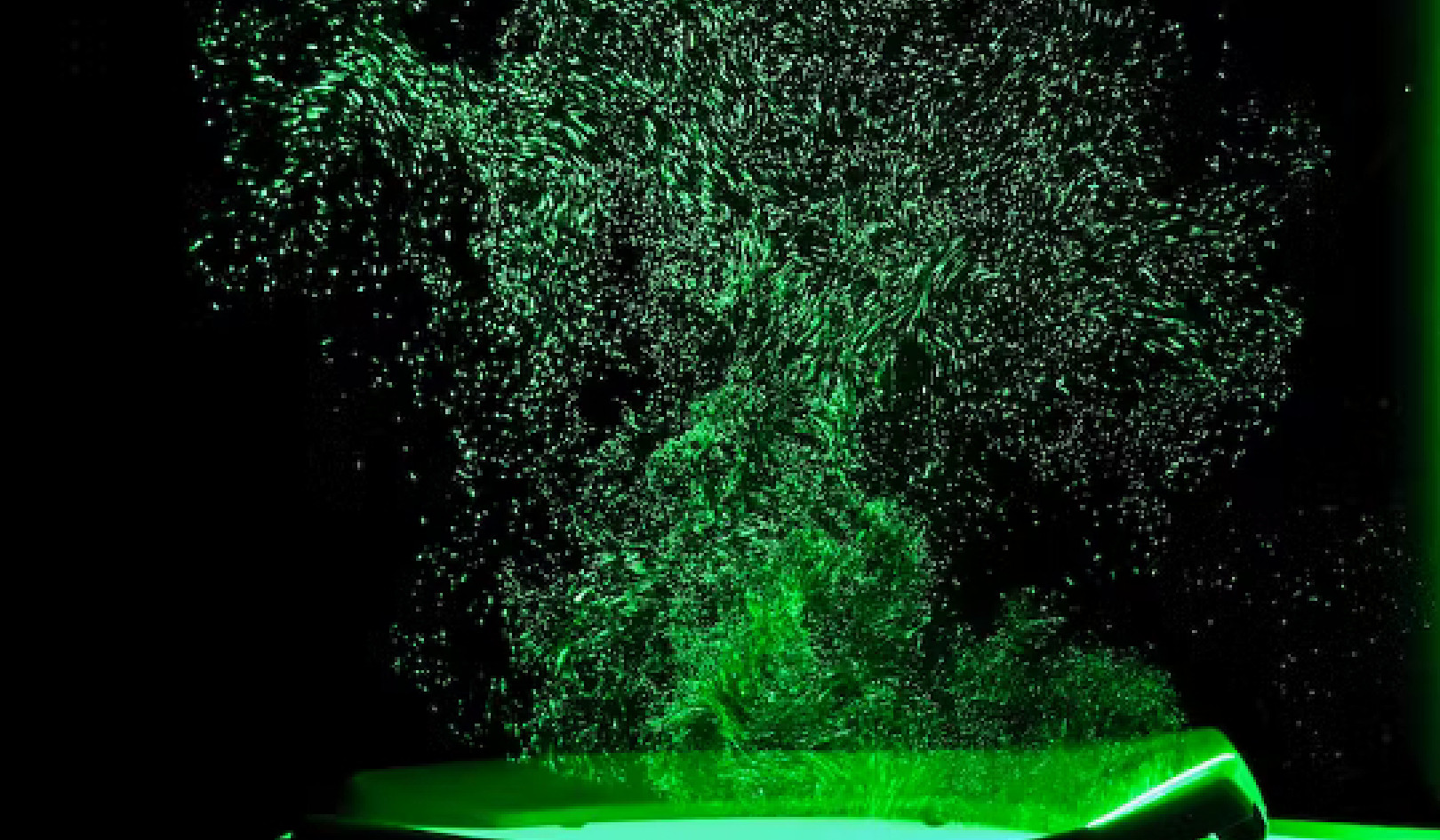

Jak działają ataki

Oba warianty luki uzyskują dostęp do maszyny ofiary za pomocą tak zwanego ataku bocznego. Ataki te pozwalają uzyskać informacje o wewnętrznym funkcjonowaniu systemu poprzez obserwację wzorców w pozornie nieszkodliwych informacjach — na przykład, ile czasu zajmuje procesorowi uzyskanie dostępu do pamięci maszyny. Można to wykorzystać, aby uzyskać dostęp do wewnętrznych mechanizmów maszyny.

Następnie atak dezorientuje procesor systemowy, wykorzystując funkcję zwaną wykonaniem spekulatywnym. Wykorzystywane we wszystkich nowoczesnych procesorach wykonywanie spekulatywne przyspiesza przetwarzanie, umożliwiając procesorowi zasadniczo odgadnięcie, o co zostanie poproszony w następnej kolejności, i odpowiednie zaplanowanie.

Atak dostarcza fałszywych informacji, które prowadzą do spekulacyjnej egzekucji w serii błędnych domysłów. Jak kierowca podążający za wadliwym GPS-em, procesor gubi się beznadziejnie. To zamieszanie jest następnie wykorzystywane do spowodowania wycieku poufnych informacji z maszyny ofiary. W niektórych przypadkach może nawet zmienić informacje na maszynie ofiary.

Chociaż luki te ujawniły się, zanim spowodowały poważne szkody, obnażają kruchość bezpiecznych enklaw i technologii wirtualizacji, mówi Ofir Weisse, asystent naukowy studenta zaangażowany w te prace. Uważa, że kluczem do zapewnienia bezpieczeństwa technologii jest otwartość i dostępność projektów dla badaczy, aby mogli szybko identyfikować i naprawiać luki w zabezpieczeniach.

Inni badacze biorący udział w projekcie pochodzą z belgijskiej grupy badawczej imec-DistriNet; Technion Izraelski Instytut Technologiczny; oraz University of Adelaide i Data61.

Wsparcie dla tej pracy pochodziło od Research Fund KU Leuven, centrum badawczego Technion Hiroshi Fujiwara ds. i DARPA.

Więcej informacji o Foreshadow można znaleźć pod adresem ForeshadowAttack.com.

Źródło: University of Michigan

Powiązane książki

at Rynek wewnętrzny i Amazon