Co by to oznaczało, gdybyś stracił wszystkie dokumenty osobiste, takie jak zdjęcia rodzinne, badania lub dokumenty biznesowe? Ile zapłaciłbyś za ich odzyskanie? Istnieje rozwijająca się forma cyberprzestępczości, której podstawą są odpowiedzi na te pytania. ![]()

Prawdopodobnie słyszałeś o wirusy i złośliwe oprogramowanie. Te niebezpieczne elementy oprogramowania mogą przedostać się do komputera i siać spustoszenie. Autorzy złośliwego oprogramowania zamierzają wykraść Twoje dane i zakłócić prawidłowe działanie Twoich urządzeń cyfrowych.

Wtedy nie ma ransomware. Jest on tworzony przez cyberprzestępców w celu wyłudzania danych od niewinnych użytkowników i szybko staje się zagrożeniem zarówno dla użytkowników indywidualnych, małych firm, jak i korporacyjnych.

W przeciwieństwie do złośliwego oprogramowania oprogramowanie ransomware nie kradnie danych. Raczej trzyma go w niewoli szyfrowanie plików, a następnie wyświetla żądanie okupu na ekranie ofiary. Żąda zapłaty za cyberwymuszenie i grozi zniszczeniem danych w inny sposób.

Chociaż koncepcja oprogramowania ransomware istnieje od ponad 20 lat, dopiero w 2012 r. kilka kluczowych postępów technologicznych ujednoliciło się i umożliwiło jej rozkwit.

Teraz oprogramowanie ransomware ewoluowało. Łączy szyfrowanie plików, używa „ciemne” sieci w celu ukrycia napastnika i wykorzystuje (a raczej nadużycia) cryptocurrencies, Takie jak Bitcoin, aby uniemożliwić organom ścigania śledzenie płatności okupu aż do jaskini atakującego.

Za niewielką opłatą wstępną i przy niskim ryzyku złapania programiści oprogramowania ransomware mogą uzyskać dobre zyski: szacunki branżowe wahają się od 1,000% do 2,000% zwrotu z inwestycji.

Co napędza rozprzestrzenianie się oprogramowania ransomware?

Płacenie niewielkich kwot okupu po prostu zwiększa problem. Jeśli tego nie zrobisz, utracisz swoje dane; jeśli płacisz, to przyczyniasz się do pogarszania problemu.

Jednak dla twórców ransomware jest to lukratywny biznes. Liczby branżowe są bardzo zróżnicowane, ale raporty sugerują, że programiści mogą zarobić ponad 1 milion USD rocznie, co wystarczy, aby przyciągnąć wykwalifikowanych programistów i inżynierów.

Było ich wiele Raporty australijskich firm płacących okup. Nawet władze nie są bezpieczne, ponieważ kilka departamentów policji w USA zapłaciło okup za odzyskanie plików. Widzieliśmy nawet raporty, które eksperci FBI doradzali ofiarom „po prostu zapłać okup” jeśli potrzebują swoich danych.

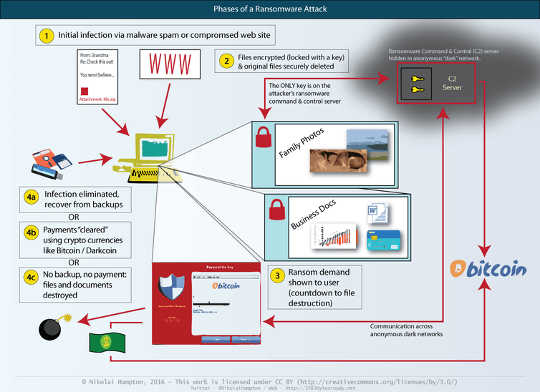

Fazy ataku ransomware. @NikolaiHampton na Twitterze

Fazy ataku ransomware. @NikolaiHampton na Twitterze

Największym problemem związanym z oprogramowaniem ransomware jest tempo, w jakim dostosowuje się ono do walki z zabezpieczeniami. Niedawno zbadaliśmy ewolucję oprogramowania ransomware i odkryliśmy, że jego twórcy uczą się na błędach popełnionych w poprzednich wersjach. Każda generacja zawiera nowe funkcje i ulepszone strategie ataków.

Odkryliśmy również, że ponad 80% ostatnich odmian oprogramowania ransomware korzystało z zaawansowanych funkcji bezpieczeństwa, które utrudniały ich wykrycie i były prawie niemożliwe do „złamania”. Sprawy nie wyglądają dobrze dla użytkowników końcowych; ransomware coraz częściej wykorzystuje zaawansowane technologie szyfrowania, sieci, unikania ataków i płatności. Twórcy popełniają też mniej błędów i piszą „lepsze” oprogramowanie.

Nietrudno wyobrazić sobie twórcę oprogramowania ransomware, który obecnie pracuje nad sposobami atakowania nawet korporacyjnych baz danych lub wersji, które nie pozwalają zidentyfikować wszystkich dysków z kopiami zapasowymi.

Jak się chronić

Odzyskanie plików z ransomware jest niemożliwe bez zgody atakującego, więc przede wszystkim należy unikać utraty danych. Najlepsze, co możesz zrobić, to praktykować dobrą „higienę cyfrową”:

-

Nie paść ofiarą inżynierii społecznej lub phishing, czyli wtedy, gdy osoba atakująca próbuje nakłonić Cię do ujawnienia im poufnych informacji. Jeśli otrzymasz podejrzaną wiadomość e-mail od babci lub współpracowników, zadaj sobie pytanie, czy jest to coś niezwykłego zanim klikasz. Jeśli nie masz pewności, skontaktuj się z nadawcą, korzystając z innego środka przekazu, na przykład dzwoniąc do niego, aby zweryfikować

-

Nie instaluj żadnego oprogramowania, wtyczek ani rozszerzeń, chyba że wiesz, że pochodzą z renomowanego źródła. W razie wątpliwości pytaj i polegaj wyłącznie na zaufanych źródłach pobierania. I na pewno nie ulegaj pokusie zbierania pamięci USB znalezionych na Twojej ścieżce

-

Regularnie aktualizuj swoje oprogramowanie (w tym system operacyjny, przeglądarkę internetową i inne zainstalowane oprogramowanie), aby mieć pewność, że zawsze korzystasz z najnowszych wersji

-

Kopia zapasowa! Ważne dokumenty należy traktować jak cenne rzeczy. Chwyć w garść klucze USB i zmieniaj kopie zapasowe codziennie lub co tydzień, nie zostawiaj podłączonych kluczy USB (obecne odmiany złośliwego oprogramowania mogą skanować wymienne dyski USB). Posiadanie wielu kopii oznacza, że wrogie wysiłki związane z przetrzymywaniem cię dla okupu są prawie bezwartościowe.

Ransomware to bardzo realne zagrożenie. Jego szybki wzrost wynika z niskiego ryzyka dla atakujących i dobrych zysków finansowych. Wszyscy musimy wyprzedzić grę. Zacznijmy teraz i bądź bezpieczny, nie przepraszam!

O autorze

Zubair Baig, starszy wykładowca cyberbezpieczeństwa, Edith Cowan University oraz Nikolai Hampton, kandydat na mistrza cyberbezpieczeństwa, Edith Cowan University

Ten artykuł został pierwotnie opublikowany w Konwersacje. Przeczytać oryginalny artykuł.

Powiązane książki:

at Rynek wewnętrzny i Amazon