Łącze to mechanizm dostarczania danych na Twoje urządzenie. Unsplash/Marvin Tolentino

Każdego dnia, często kilka razy dziennie, zapraszamy do klikania w linki przesyłane do Ciebie przez marki, polityków, znajomych i nieznajomych. Pobierasz aplikacje na swoje urządzenia. Może używasz kodów QR.

Większość z tych działań jest bezpieczna, ponieważ pochodzą ze źródeł, którym można zaufać. Czasami jednak przestępcy podszywają się pod wiarygodne źródła, aby skłonić Cię do kliknięcia łącza (lub pobrania aplikacji) zawierającej złośliwe oprogramowanie.

W swej istocie łącze to tylko mechanizm dostarczania danych do Twojego urządzenia. Kod może zostać wbudowany w witrynę internetową, która przekieruje Cię do innej witryny i pobierze złośliwe oprogramowanie na Twoje urządzenie w drodze do rzeczywistego miejsca docelowego.

Kliknięcie niezweryfikowanych linków lub pobranie podejrzanych aplikacji zwiększa ryzyko narażenia na złośliwe oprogramowanie. Oto, co może się zdarzyć, jeśli to zrobisz – i jak możesz zminimalizować ryzyko.

Co to jest złośliwe oprogramowanie?

Złośliwe oprogramowanie to zdefiniowana jako złośliwy kod, który:

będzie mieć negatywny wpływ na poufność, integralność lub dostępność systemu informacyjnego.

W przeszłości złośliwe oprogramowanie opisywało złośliwy kod, który przybierał postać wirusów, robaków lub koni trojańskich.

Wirusy osadzały się w oryginalnych programach i polegały na tych programach do rozprzestrzeniania się. Robaki były zazwyczaj samodzielnymi programami, które mogły instalować się za pomocą programu sieciowego, USB lub poczty e-mail w celu infekowania innych komputerów.

Konie trojańskie wzięły swoją nazwę od daru dla Greków podczas wojny trojańskiej w Odysei Homera. Podobnie jak drewniany koń, koń trojański wygląda jak normalny plik, dopóki jakaś z góry określona akcja nie spowoduje wykonania kodu.

Dzisiejsza generacja narzędzi atakujących to znacznie więcej wyrafinowane i często są mieszanką tych technik.

Te tak zwane „ataki łączone” w dużej mierze opierają się na inżynierii społecznej – zdolności do manipulowania kimś w celu zrobienia czegoś, czego normalnie by nie zrobił – i często są klasyfikowane według tego, co ostatecznie zrobią z twoimi systemami.

Co robi złośliwe oprogramowanie?

Dzisiejsze złośliwe oprogramowanie jest dostępne w postaci łatwych w użyciu, dostosowanych zestawów narzędzi dystrybuowanych w ciemnej sieci lub przez badaczy bezpieczeństwa próbujących rozwiązać problemy.

Jednym kliknięciem atakujący mogą użyć tych zestawów narzędzi do wysyłania wiadomości phishingowych i spamowych wiadomości SMS w celu wykorzystania różnych rodzajów złośliwego oprogramowania. Tutaj jest kilka z nich.

-

narzędzie do zdalnej administracji (RAT) może być używane do uzyskiwania dostępu do kamery komputera, mikrofonu i instalowania innych rodzajów złośliwego oprogramowania

-

keyloggery mogą być używane do monitorowania haseł, danych kart kredytowych i adresów e-mail

-

ransomware służy do szyfrowania prywatnych plików, a następnie żądania zapłaty w zamian za hasło

-

botnety są wykorzystywane do rozproszonych ataków typu „odmowa usługi” (DDoS) i innych nielegalnych działań. Ataki DDoS mogą zalać witrynę internetową tak dużym ruchem wirtualnym, że zostanie ona zamknięta, podobnie jak sklep wypełniony tyloma klientami, których nie można przenieść.

-

Cryptominers użyją twojego sprzętu komputerowego do kopania kryptowaluty, co spowolni twój komputer

-

ataki polegające na porwaniu lub skompromitowaniu strony są używane do zepsucia witryny lub zawstydzenia Cię przez zamieszczanie materiałów pornograficznych w mediach społecznościowych

Przykład ataku defacement na Biuro Przemysłu Turystycznego Utah z 2017 roku. Wordfence

Jak złośliwe oprogramowanie trafia na Twoje urządzenie?

Zgodnie z dane roszczenia ubezpieczeniowego firm z siedzibą w Wielkiej Brytanii ponad 66% incydentów cybernetycznych jest spowodowanych błędami pracowników. Chociaż dane przypisują tylko 3% tych ataków socjotechnice, nasze doświadczenie sugeruje, że większość tych ataków rozpoczęła się w ten sposób.

Na przykład przez pracowników, którzy nie przestrzegają dedykowanych polityk bezpieczeństwa IT i informacji, nie są informowani o tym, jak duża część ich cyfrowego śladu została ujawniona w Internecie lub po prostu została wykorzystana. Samo opublikowanie tego, co jesz na obiad w mediach społecznościowych, może otworzyć cię na atak ze strony dobrze wyszkolonego inżyniera społecznościowego.

Kody QR są równie ryzykowne, jeśli użytkownicy otwierają łącze, na które wskazują kody QR, bez uprzedniego sprawdzenia, dokąd zmierza, jak wskazuje to badanie 2012.

Parzyste otwieranie obrazu w przeglądarce internetowej a najechanie na niego myszą może doprowadzić do zainstalowania złośliwego oprogramowania. Jest to całkiem przydatne narzędzie do dostarczania, biorąc pod uwagę materiały reklamowe, które widzisz na popularnych stronach internetowych.

Fałszywe aplikacje zostały również wykryte na obu stronach Apple i Google play sklepy. Wiele z nich próbuje ukraść dane logowania, naśladując dobrze znane aplikacje bankowe.

Czasami złośliwe oprogramowanie jest umieszczane na Twoim urządzeniu przez kogoś, kto chce Cię śledzić. W 2010 r. okręg szkolny Lower Merion rozstrzygnął dwa pozwy wniesione przeciwko nim za naruszenie prywatności uczniów i potajemne nagrywanie za pomocą kamery internetowej wypożyczonych szkolnych laptopów.

Co możesz zrobić, aby tego uniknąć?

W przypadku okręgu szkolnego Lower Merion uczniowie i nauczyciele podejrzewali, że są monitorowani, ponieważ „zobaczyli, jak na chwilę włącza się zielone światło obok kamery internetowej w ich laptopach”.

Chociaż jest to świetny wskaźnik, wiele narzędzi hakerskich zapewnia wyłączenie świateł kamery internetowej, aby uniknąć wzbudzania podejrzeń. Wskazówki na ekranie mogą dawać fałszywe poczucie bezpieczeństwa, zwłaszcza jeśli nie zdajesz sobie sprawy, że mikrofon jest zawsze dostępny dla wskazówek słownych lub innych form śledzenia.

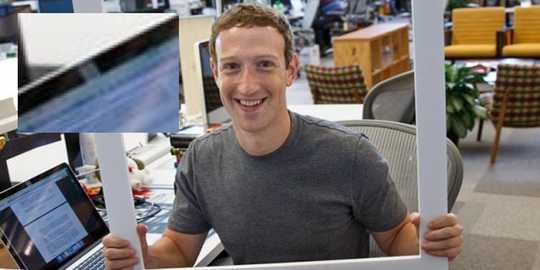

Dyrektor generalny Facebooka, Mark Zuckerberg, zasłania kamerę internetową swojego komputera. To powszechne, że specjaliści ds. bezpieczeństwa informacji robią to samo. iphonedigital/flickr

Podstawowa świadomość zagrożeń w cyberprzestrzeni pozwoli na ich złagodzenie. Nazywa się to higieną cybernetyczną.

Korzystanie z dobrego, aktualnego oprogramowania do skanowania wirusów i złośliwego oprogramowania ma kluczowe znaczenie. Najważniejszą wskazówką jest jednak zaktualizowanie urządzenia, aby zapewnić mu najnowsze aktualizacje zabezpieczeń.

Najedź kursorem na linki w wiadomości e-mail, aby zobaczyć, dokąd naprawdę zmierzasz. Unikaj skróconych linków, takich jak bit.ly i kody QR, chyba że możesz sprawdzić, dokąd prowadzi link, używając ekspandera URL.

Co zrobić, jeśli już kliknąłeś?

Jeśli podejrzewasz, że masz złośliwe oprogramowanie w swoim systemie, możesz wykonać proste kroki.

Otwórz aplikację kamery internetowej. Jeśli nie możesz uzyskać dostępu do urządzenia, ponieważ jest już używane, jest to znak ostrzegawczy, że możesz być zainfekowany. Wyższe niż zwykle zużycie baterii lub maszyna pracująca goręcej niż zwykle są również dobrymi wskaźnikami, że coś jest nie tak.

Upewnij się, że masz zainstalowane dobre oprogramowanie antywirusowe i chroniące przed złośliwym oprogramowaniem. Estońskie start-upy, takie jak Malware Bytes i Seguru, można zainstalować zarówno na telefonie, jak i na komputerze, aby zapewnić ochronę w czasie rzeczywistym. Jeśli prowadzisz stronę internetową, upewnij się, że masz zainstalowane dobre zabezpieczenia. Wordfence działa dobrze na blogach WordPress.

Co ważniejsze, upewnij się, że wiesz, ile danych o Tobie zostało już ujawnionych. Wygoogluj siebie – w tym wyszukiwanie grafiki Google obok Twojego zdjęcia profilowego – aby zobaczyć, co jest online.

Sprawdź wszystkie swoje adresy e-mail na stronie haveibeenpwned.com aby sprawdzić, czy Twoje hasła zostały ujawnione. Następnie upewnij się, że nigdy więcej nie użyjesz żadnych haseł w innych usługach. Zasadniczo traktuj je jako skompromitowane.

Cyberbezpieczeństwo ma aspekty techniczne, ale pamiętaj: każdy atak, który nie wpływa na osobę lub organizację, jest tylko technicznym problemem. Cyberataki to problem ludzki.

Im więcej wiesz o własnej obecności cyfrowej, tym lepiej będziesz przygotowany. Wszystkie nasze indywidualne wysiłki lepiej zabezpieczają nasze organizacje, nasze szkoły, naszą rodzinę i przyjaciół.![]()

O autorach

Richard Matthews, wykładowca Centrum przedsiębiorczości, komercjalizacji i innowacji | Doktorant w dziedzinie kryminalistyki wizerunkowej i cybernetyki | Radny, University of Adelaide i Kieren Ni?olas Lovell, szef zespołu reagowania na awarie komputerowe TalTech, Uniwersytet Technologiczny w Tallinieociężały

Artykuł został opublikowany ponownie Konwersacje na licencji Creative Commons. Przeczytać oryginalny artykuł.