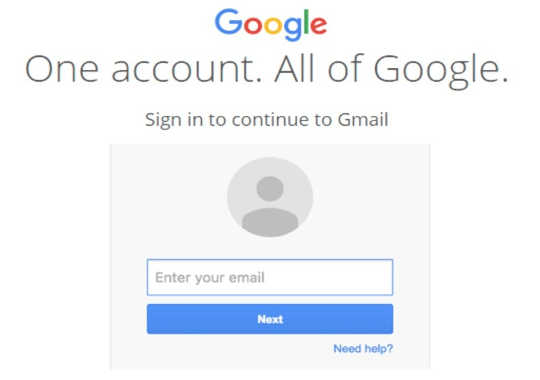

Niezwykle dokładna fałszywa strona logowania Google. Emmy Williams, CC BY-ND

Niezwykle dokładna fałszywa strona logowania Google. Emmy Williams, CC BY-ND

Firmy są codziennie bombardowane oszustwami phishingowymi. W niedawnej ankiecie przeprowadzonej wśród ponad 500 specjalistów ds. cyberbezpieczeństwa na całym świecie 76% zgłaszane że ich organizacja padła ofiarą ataku phishingowego w 2016 roku. ![]()

Oszustwa te przybierają formę wiadomości e-mail, które mają na celu nakłonienie personelu do pobrania złośliwych załączników, kliknięcia podejrzanych linków lub podania danych osobowych lub innych poufnych danych. Ukierunkowana kampania e-mailowa typu „spear” została obwiniona za wywołanie niedawnego cyberataku, który spowodował poważna przerwa w dostawie prądu na Ukrainie.

Co jeszcze bardziej niepokojące, ataki phishingowe są obecnie najpopularniejszym sposobem dostarczania oprogramowania ransomware do sieci organizacji. Jest to rodzaj oprogramowania, które zazwyczaj szyfruje pliki lub blokuje ekrany komputerów do momentu zapłaty okupu. Wymagane kwoty są ogólnie dość mały, co oznacza, że wiele organizacji po prostu zapłaci okup, oczywiście bez żadnej gwarancji, że ich systemy zostaną odblokowane. W obliczu tych ataków phishingowych pracownicy stali się linia frontu cyberbezpieczeństwa. Zmniejszenie ich podatności na wiadomości phishingowe stało się zatem krytycznym wyzwaniem dla firm.

Problemy dyscyplinarne

Ponieważ organizacje walczą o powstrzymanie zagrożenia, jednym z pomysłów, który zyskuje na popularności, jest potencjalne wykorzystanie procedury dyscyplinarne przeciwko pracownikom, którzy klikają wiadomości phishingowe. Obejmują one od ukończenia dalszego szkolenia po formalne działania dyscyplinarne, szczególnie w przypadku tak zwanych „repeat clickerów” (osób, które więcej niż jeden raz odpowiadają na wiadomości phishingowe). Reprezentują one szczególnie słaby punkt w cyberbezpieczeństwie.

Nie jest to konieczne – i rzeczywiście nie jest to dobry pomysł. Po pierwsze, nadal nie rozumiemy, co powoduje, że ludzie odpowiadają na wiadomości phishingowe. Badania to tylko zarysowanie powierzchni, dlaczego ludzie mogą na nie reagować. Nawyki e-mailowe, Miejsce pracy kultura i normy, stopień wiedzy, jaką posiada dana osoba, czy pracownik jest rozproszony, czy znajduje się pod dużą presją – istnieje zróżnicowane rozumienie zagrożeń online, co może mieć wpływ na to, czy ludzie będą w stanie zidentyfikować e-mail phishingowy w określonym momencie.

Niestety oznacza to, że wciąż jest więcej pytań niż odpowiedzi. Czy niektóre role zawodowe są bardziej podatne na zagrożenia ze względu na rodzaj zadań, w które się angażują? Czy szkolenie jest skuteczne w edukowaniu personelu na temat zagrożeń związanych z atakami phishingowymi? Czy pracownicy są w stanie w razie potrzeby nadać bezpieczeństwu inne wymagania w miejscu pracy? Wśród tych niewiadomych skupienie się na podejściu dyscyplinarnym wydaje się przedwczesne i grozi odsunięciem na bok innych działań, które mogą być bardziej skuteczne.

Ukierunkowane ataki phishingowe również stają się coraz bardziej wyrafinowane i trudne do wykrycia, nawet dla użytkowników technicznych. Ostatnie ataki (wł. PayPal i Google, na przykład) to zademonstrować.

Stworzenie fałszywej wiadomości e-mail, która wygląda bardzo podobnie, jeśli nie prawie identycznie, do autentycznej, jest teraz niezwykle łatwe. Fałszywe adresy e-mail, dokładne logo, prawidłowe układy i podpisy wiadomości e-mail mogą utrudniać odróżnienie wiadomości phishingowej od prawdziwej.

Zachowaj spokój i nie przerywaj

Phisherzy są również bardzo dobrzy w tworzenie scenariuszy które maksymalizują prawdopodobieństwo, że ludzie zareagują. Wzbudzają poczucie paniki i pośpiechu poprzez takie rzeczy, jak naśladowanie autorytetów w organizacji, aby: stworzyć poczucie kryzysu. Lub skupiają się na potencjalnym negatywnym wpływie braku odpowiedzi. Kiedy uznamy, że arsenał phisherów jest bardziej wyrafinowany, usprawiedliwienie karania pracowników za bycie ofiarą ich oszustwa staje się trudniejsze.

Symulowane ataki phishingowe są często wykorzystywane jako sposób na zwiększenie świadomości pracowników. Chociaż pojawiły się sugestie dotyczące poprawy współczynników klikalności śledzenie takich programów, brakuje kompleksowej oceny zakresu potencjalnego wpływu na pracowników. i niektóre badania wskazuje na potencjał, że pracownicy po prostu rezygnują z prób radzenia sobie z zagrożeniem, ponieważ wydaje się, że jest to przegrana bitwa.

Kultura winy i wiktymizacji może również sprawić, że pracownicy będą mniej skłonni do przyznania się do swoich błędów. Każdy z tych wyników może zaszkodzić relacji między personelem ochrony organizacji a innymi pracownikami. To z kolei będzie miało negatywny wpływ na kulturę bezpieczeństwa organizacji. Sugeruje powrót do autorytarnej roli bezpieczeństwa, która: badania pokazują to krok wstecz, jeśli mamy w pełni angażować pracowników w inicjatywy dotyczące bezpieczeństwa.

Zmniejszenie narażenia organizacji na ataki typu phishing stanowi złożone i ewoluujące wyzwanie. Ostatnie #ZapytajOutLoud kampania rządu australijskiego zachęcanie ludzi do proszenia o drugą opinię po otrzymaniu podejrzanego e-maila stanowi dobry przykład tego, jak można zacząć rozwiązywać to wyzwanie. Zachęca do rozmowy i dzielenia się doświadczeniami. Dzięki takiemu podejściu pracownicy poczują się upoważnieni i zachęceni do zgłaszania podejrzeń, co jest istotnym elementem utrzymania bezpieczeństwa cybernetycznego.

Badania są jasny że cyberbezpieczeństwo zależy od otwartego dialogu, udziału pracowników w opracowywaniu rozwiązań i zaufania między pracownikami ochrony organizacji a pozostałymi pracownikami. Jak mówi stary banał: jesteś tak silny, jak twoje najsłabsze ogniwo. Dlatego konieczne jest wsparcie wszystkich pracowników, aby mogli być skuteczną linią frontu w obronie swojej organizacji.

O autorze

Emma Williams, pracownik naukowy, University of Bath oraz Debi Ashenden, profesor cyberbezpieczeństwa, Uniwersytet w Portsmouth

Ten artykuł został pierwotnie opublikowany w Konwersacje. Przeczytać oryginalny artykuł.

Powiązane książki

at Rynek wewnętrzny i Amazon