Zwykłe praktyki bezpieczeństwa IT mogą nie ochronić Cię przed złośliwymi atakami, które dostają się do Twojego systemu za pośrednictwem codziennych urządzeń, takich jak klucze USB. Shutterstock

Jeśli prowadzisz firmę, prawdopodobnie martwisz się o bezpieczeństwo IT. Może inwestujesz w oprogramowanie antywirusowe, zapory sieciowe i regularne aktualizacje systemu.

Niestety, te środki mogą nie ochronić Cię przed złośliwymi atakami, które dostają się do Twoich systemów za pośrednictwem urządzeń codziennego użytku.

Wieczorem w piątek 24 października 2008 r. Richard C. Schaeffer Jr, najwyższy oficer ochrony systemów komputerowych NSA, był na odprawie z prezydentem USA Georgem W. Bushem, kiedy doradca przekazał mu notatkę. Notatka była krótka i rzeczowa. Zostały zhakowane.

Jak to się stało? Winowajcą było zwykłe USB.

Ataki na łańcuch dostaw USB

Atak był nieoczekiwany, ponieważ sklasyfikowane systemy wojskowe nie są połączone z sieciami zewnętrznymi. Źródło zostało wyizolowane z robakiem załadowanym na klucz USB, który został starannie skonfigurowany i pozostawiony w dużych ilościach do… zakupione w lokalnym kiosku internetowym.

Jest to przykład ataku na łańcuch dostaw, który koncentruje się na najmniej bezpiecznych elementach łańcucha dostaw organizacji.

Wojsko amerykańskie natychmiast przeniosło się do zakazać napędów USB w terenie. Kilka lat później Stany Zjednoczone zastosowałyby tę samą taktykę, aby naruszyć i zakłócić program broni jądrowej Iranu w ataku, który teraz został nazwany stuxnet.

Lekcja jest jasna: jeśli podłączasz dyski USB do swoich systemów, musisz mieć pewność, skąd pochodzą i co jest na nich.

Jeśli dostawca może pobrać tajny ładunek na pamięć USB, nie ma bezpiecznego okresu, w którym USB jest dobrym wyborem. Na przykład, możesz obecnie kupić pamięć USB, która jest potajemnie małym komputerem, a po włożeniu otworzy ona okno na twoim komputerze i odtworzy Marsz Gwiazdy Śmierci.

To tylko jeden rodzaj ataku na łańcuch dostaw. Jakie są inne rodzaje?

Ataki w łańcuchu dostaw sieci

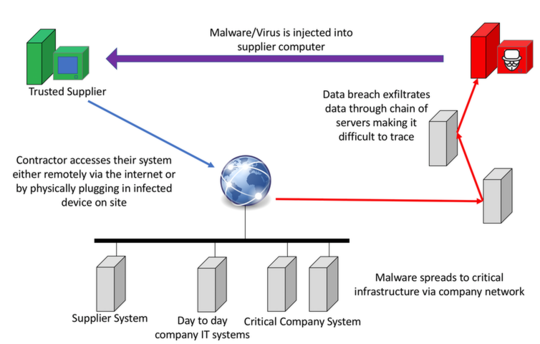

Użytkownicy komputerów mają coraz większą tendencję do przechowywania wszystkich swoich informacji w sieci, skupiając swoje zasoby w jednym miejscu. W tym scenariuszu, jeśli jeden komputer zostanie naruszony, cały system jest otwarty dla atakującego.

Rozważ telefon konferencyjny używany w Twojej organizacji. Załóżmy, że ten telefon z obsługą sieci ma wbudowaną usterkę, która umożliwia atakującym: podsłuchuj wszelkie rozmowy w okolicy. Taka była rzeczywistość w 2012, kiedy problem dotyczy ponad 16 wersji popularnego telefonu IP firmy Cisco. Cisco wypuściło łatkę do swoich telefonów, która może być instalowana przez działy bezpieczeństwa IT większości firm.

Podstawowy model ataku na łańcuch dostaw w sieci pokazuje, jak wrażliwe są wzajemnie połączone systemy w organizacji. Dostarczone przez autora

W 2017 r. podobny problem pojawił się, gdy marka szpitalnej zmywarki do naczyń została dotknięta wbudowany niezabezpieczony serwer WWW. W przypadku szpitala istnieje wiele prywatnych danych i specjalistycznego sprzętu, które mogą być zagrożone przez taką lukę. Chociaż łatka została ostatecznie wydana, jej przesłanie wymagało wyspecjalizowanego technika serwisu.

Ataki na łańcuch dostaw zostały ostatnio zamieszane w katastrofalny wskaźnik niepowodzeń północnokoreańskiego programu rakietowego. David Kennedy w teledysku do Insider, omawia, w jaki sposób Stany Zjednoczone wcześniej zakłócały programy nuklearne przy użyciu cybernetyki. Jeśli nadal posiadają tę zdolność, możliwe, że chcieliby to zachować w ukryciu. Gdyby tak było, niewykluczone, że jednym z wielu niepowodzeń Korei Północnej mógł być test takiej cyberbroni.

Pięć sposobów, w jakie firmy mogą się chronić

Aby zabezpieczyć się przed tym wszystkim, musisz skonfigurować podstawowe procesy higieny cybernetycznej, które pomogą chronić Twoją firmę przed infekcjami.

-

Kup i zainstaluj dobre oprogramowanie antywirusowe i uruchom je w trybie ochronnym, w którym skanuje wszystko na twoim komputerze. TAk, nawet komputery Mac otrzymują wirusy

-

monitoruj, kto jest w Twojej sieci, unikaj używania niezaufanych urządzeń, takich jak USB, i poproś administratorów o zablokowanie automatycznego uruchamiania jako zasady ogólnosystemowej

-

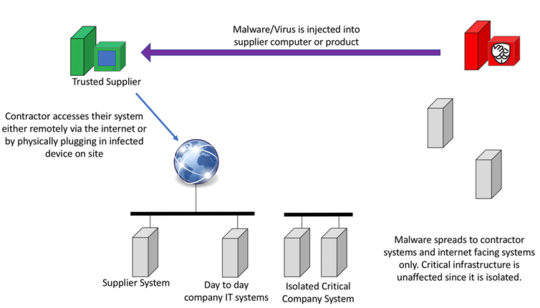

segreguj swoje sieci. Masz krytyczną infrastrukturę zakładu? Nie używaj go w tej samej sieci, co sieci codzienne, publiczne lub dla gości

-

regularnie aktualizować. Nie martw się najnowszymi i największymi problemami, załataj znane luki w swoich systemach — szczególnie ten z 1980

-

zapłać za oprogramowanie i pracę. Jeśli nie płacisz za produkt, ktoś płaci za Ciebie as produkt.

Oddzielając infrastrukturę krytyczną od sieci dostępnych dla Internetu i dostępnych dostawców, możliwe jest zapewnienie odpowiedniego poziomu ochrony. Jednak niektóre ataki są w stanie wypełnić tę „lukę powietrzną”. Podany przez autora

Świadomość cybernetyczna jest kluczowa

Wreszcie możesz zmaksymalizować cyberodporność szkoląc wszystkich w Twojej organizacji, aby zdobywali nowe umiejętności. Ale ważne jest, aby sprawdzić, czy Twój trening działa. Skorzystaj z rzeczywistych ćwiczeń – we współpracy z profesjonalistami ds. bezpieczeństwa – aby przeanalizować swoją organizację, przećwiczyć te umiejętności i ustalić, gdzie należy wprowadzić ulepszenia.

Ceną każdego połączenia z Internetem jest to, że jest podatne na ataki. Ale jak pokazaliśmy, nawet systemy samodzielne nie są bezpieczne. Świadoma praktyka i przemyślane podejście do bezpieczeństwa może zwiększyć ochronę Twojej firmy lub miejsca pracy.![]()

O Autorach

doktorant Richard Matthews, University of Adelaide oraz Nick Falkner, profesor nadzwyczajny i dyrektor australijskiego konsorcjum inteligentnych miast, University of Adelaide

Artykuł został opublikowany ponownie Konwersacje na licencji Creative Commons. Przeczytać oryginalny artykuł.