W nadchodzących miesiącach organizacja non-profit z siedzibą w Seattle Projekt Tor wprowadzi pewne zmiany, aby poprawić sposób, w jaki sieć Tor chroni prywatność i bezpieczeństwo użytkowników. Darmowa sieć umożliwia użytkownikom anonimowe przeglądanie Internetu. Na przykład korzystanie z Tora może zmniejszyć ryzyko zidentyfikowania, gdy dysydenci wypowiadają się przeciwko swoim rządom, sygnaliści komunikują się z dziennikarzami, a ofiary przemocy domowej szukają pomocy. ![]()

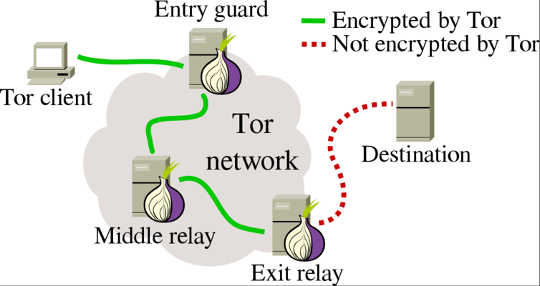

W swojej najczęstszej i najbardziej znanej funkcji osoba korzystająca z darmowej Tor Browser – zasadniczo wersja Firefoksa o zwiększonej prywatności – korzysta z Internetu głównie normalnie. Za kulisami przeglądarka i sieć obsługują ruch sieciowy, przekierowując komunikację przez łańcuch trzech losowo wybranych komputerów z całego świata, zwanych „przekaźnikami”. Od marca 2017 r. sieć Tor liczy prawie 7,000 takich przekaźników. Celem wykorzystania tych przekaźników jest oddzielenie tożsamości użytkownika od jego aktywności.

Tor odbija ruch sieciowy przez trzy losowo wybrane przekaźniki Tora z łącznej liczby około 7,000 przekaźników.

Tor odbija ruch sieciowy przez trzy losowo wybrane przekaźniki Tora z łącznej liczby około 7,000 przekaźników.

Ale ci użytkownicy nadal, ogólnie rzecz biorąc, korzystają z witryn innych osób, co może być zamknąć or zmuszony do cenzurowania aktywności online. Moja własna praca jako naukowca i członka wolontariusza Projektu Tor dotyczy również sposobu, w jaki sieć pozwala ludziom na prywatne i anonimowe hostowanie stron internetowych, co jest miejscem, w którym pojawi się większość aktualizacji systemu.

Nazywany „usługami cebulowymi”, ten element sieci Tor umożliwia osobie prowadzenie strony internetowej (lub witryny do udostępniania plików, usługi czatu, a nawet systemu połączeń wideo) z dedykowanego serwera lub nawet własnego komputera bez ujawniania, gdzie w świat jest. To znacznie utrudnia władzom lub przeciwnikom obalenie. Nadchodzące zmiany naprawi błędy w oryginalnym projekcie systemu i zastosuje współczesną kryptografię, aby system był odporny na przyszłość. Poprawią bezpieczeństwo i anonimowość istniejących użytkowników Tora i być może przyciągną dodatkowych użytkowników, którzy obawiali się, że wcześniejsze zabezpieczenia nie były wystarczające podczas komunikowania się i wyrażania siebie online.

Zrozumienie usług cebulowych

Według stanu na marzec 2017 r. szacunkowo 50,000 XNUMX usług cebulowych działają w sieci Tor. Usługi cebulowe są jednak stale dostępne w trybie online i offline, więc trudno jest uzyskać dokładne liczby. Ich nazwa wzięła się stąd, że podobnie jak użytkownicy Tora, ich tożsamość i działania są chronione wieloma warstwami szyfrowania, takimi jak te z cebuli.

Kompletujemy wszystkie dokumenty (wymagana jest kopia paszportu i XNUMX zdjęcia) potrzebne do przestępcy są często wczesnymi adoptatorami technologii anonimowości, ponieważ coraz więcej osób korzysta z systemu, legalne i etyczne zastosowania stają się znacznie bardziej powszechne niż nielegalne. Wiele usług cebulowych obsługuje witryny internetowe, czaty i usługi połączeń wideo. Nie wiemy wszystkiego, co robią, ponieważ Projekt Tor projektuje prywatność w swojej technologii, więc nie ma i nie może śledzić. Ponadto, gdy tworzone są nowe usługi cebulowe, samo ich istnienie jest domyślnie prywatne; operator musi zdecydować się na publiczne nadawanie istnienia usługi.

Wielu właścicieli ogłasza jednak istnienie swoich witryn, a Wyszukiwarka Ahmia zapewnia wygodny sposób na znalezienie wszystkich publicznie znanych usług cebulowych. Są tak różnorodne, jak sam Internet, w tym m.in Wyszukiwarka, A czasopismo literackie oraz archiwum pisma marksistowskiego i pokrewnego. Facebook ma nawet sposób dla użytkowników Tora na połącz się bezpośrednio z serwisem społecznościowym.

Tworzenie strony cebulowej

Gdy użytkownik dbający o prywatność konfiguruje usługę cebulową (albo: ręcznie lub za pomocą narzędzia innej firmy, takiego jak cebula), osoby, które chcą się z nim połączyć, muszą korzystać z przeglądarki Tor lub innego oprogramowania obsługującego Tor; normalne przeglądarki, takie jak Chrome i Firefox, nie mogą łączyć się z domenami, których nazwy kończą się na „.onion”. (Osoby, które chcą zajrzeć na strony cebulowe bez wszystkich zabezpieczeń anonimowości sieci, mogą odwiedzić Tor2web, który działa jako pomost między otwartą siecią a siecią Tor).

Pierwotnie nowy serwis cebulowy miał być znany tylko jego twórcy, który mógł wybrać, czy iw jaki sposób powiedzieć innym o jego istnieniu. Oczywiście niektórzy, jak Facebook, chcą jak najszerzej rozpowszechniać tę informację. Ale nie każdy chce publicznie otworzyć swoją witrynę lub usługę Tora, tak jak robią to wyszukiwarki i serwisy społecznościowe.

Jednak wada projektowa pozwoliła przeciwnikowi dowiedzieć się o stworzeniu nowej usługi cebulowej. Stało się tak, ponieważ każdego dnia usługi cebulowe ogłaszają swoje istnienie kilku przekaźnikom Tora. Tak jak w 2014 roku, atakujący może potencjalnie kontrolować wystarczającą liczbę przekaźników aby śledzić nowe rejestracje usług i powoli budować listę witryn cebulowych – zarówno tajnych, jak i publicznych – z biegiem czasu.

Ta sama wada projektowa umożliwiła również atakującemu przewidzenie, z jakimi przekaźnikami dana usługa skontaktuje się następnego dnia, pozwalając przeciwnikowi stać się tymi właśnie przekaźnikami i sprawić, że usługa cebulowa będzie nieosiągalna. Ktoś, kto chciałby prowadzić prywatną, tajną usługę cebulową, mógł zostać zdemaskowany w pewnych okolicznościach nie tylko, ale jego witryna mogła zostać skutecznie przełączona do trybu offline.

Aktualizacje systemu napraw oba te problemy. Po pierwsze, przekaźniki, z których każda usługa kontaktuje się w celu codziennego odprawy, zostaną losowo przydzielone. Po drugie, sama wiadomość meldunkowa zostanie zaszyfrowana, więc przekaźnik będzie mógł postępować zgodnie z jej instrukcjami, ale operator nie będzie mógł jej odczytać.

Bezpieczniejsze nazywanie domen

Inna forma zabezpieczenia powoduje, że nazwy usług cebulowych są trudniejsze do zapamiętania. Domeny cebulowe nie są nazwane tak jak zwykłe strony internetowe: facebook.com, theconversation.com i tak dalej. Zamiast tego ich nazwy pochodzą z losowo generowanych danych kryptograficznych i często wyglądają jak expyuzz4wqqyqhjn.onion, która jest stroną internetową Projektu Tor. (Możliwe jest wielokrotne generowanie domen cebulowych, dopóki użytkownik nie dotrze do tej, która jest nieco łatwiejsza do rozpoznania. Facebook zrobił to i – dzięki połączeniu szczęścia i czystej mocy obliczeniowej – zdołał stworzyć facebookcorewwwi.onion.)

Starsze serwisy cebulowe miały nazwy składające się z 16 przypadkowych znaków. Nowe będą używać 56 znaków, dzięki czemu ich nazwy domen będą wyglądać tak: l5satjgud6gucryazcyvyvhuxhr74u6ygigiuyixe3a6ysis67ororad.onion.

Chociaż dokładny wpływ na zdolność użytkowników do wprowadzania adresów usług cebulowych nie został zbadany, wydłużenie ich nazw nie powinno mieć większego wpływu. Ponieważ nazwy domen cebulowych zawsze były trudne do zapamiętania, większość użytkowników korzysta z zakładek przeglądarki Tor lub kopiuje i wkleja nazwy domen w polach adresowych.

Ochrona witryn cebulowych

Cały ten nowy projekt znacznie utrudnia wykrycie usługi cebulowej, której operator chce, aby pozostała ukryta. Ale co, jeśli przeciwnikowi uda się jeszcze o tym dowiedzieć? Projekt Tor rozwiązał ten problem, pozwalając usługom cebulowym rzucać wyzwanie przyszłym użytkownikom, aby wprowadzili hasło przed jego użyciem.

Ponadto Projekt Tor aktualizuje kryptografię wykorzystywaną przez usługi cebulowe. Starsze wersje Tora używały kryptosystem o nazwie RSA, które można rozbić, obliczając dwa czynniki pierwsze bardzo dużych liczb. Chociaż RSA nie jest jeszcze uważany za niepewny, naukowcy opracowali kilka ataków, więc Projekt Tor zastępuje go czymś, co się nazywa kryptografia krzywych eliptycznych, który używa kluczy, które są krótsze, wydajniejsze i co najmniej równie bezpieczne.

Deweloperzy aktualizują także inne podstawowe elementy standardów szyfrowania używanych w Toru. Funkcja mieszająca, której Tor używa do wyprowadzania krótkich i stałej długości ciągów tekstowych z dowolnie długich danych, zmieni się z kłopotliwych – i częściowo zepsute – SHA-1 do współczesności SHA-3. Ponadto tajne klucze do Advanced Encryption Standard kryptosystem będzie dwa razy dłuższy niż wcześniej – a zatem znacznie trudniejszy do złamania. Nie dotyczą one konkretnych bezpośrednich zagrożeń, ale chronią przed przyszłymi ulepszeniami ataków na szyfrowanie.

Dzięki tym ulepszeniom oprogramowania, które uruchamia Tora, spodziewamy się, że będziemy w stanie zapobiegać przyszłym atakom i chronić użytkowników Tora na całym świecie. Jednak lepsza anonimowość to tylko jeden aspekt w szerszym ujęciu. Konieczne są dalsze eksperymenty i badania, aby ułatwić korzystanie z usług cebulowych.

O autorze

Philipp Winter, staż podoktorski w dziedzinie informatyki, Princeton University

Ten artykuł został pierwotnie opublikowany w Konwersacje. Przeczytać oryginalny artykuł.

Powiązane książki

at Rynek wewnętrzny i Amazon