„Nie masz się czego obawiać, jeśli nie masz nic do ukrycia” to argument często używany w debacie o inwigilacji. Najnowsze wcielenie tej debaty toczy się obecnie w sprawie rządu USA kontra Apple. Obawa ekspertów technologicznych nie dotyczy tego, czy masz coś do ukrycia, ale przed kim możesz chcieć ukryć swoje informacje.

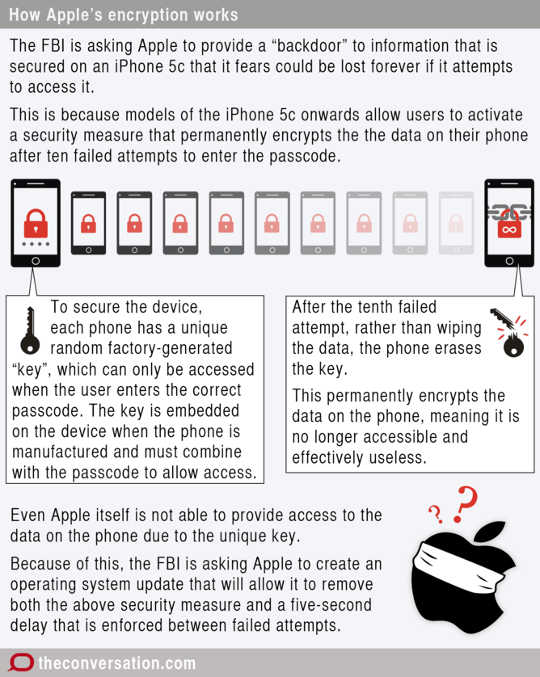

W zeszłym tygodniu sąd w USA nakazał Apple stworzyć specjalne narzędzie więc FBI może złamać funkcję bezpieczeństwa w iPhonie 5c. Telefon należał do jednego ze strzelców w ataku, w wyniku którego zginęło 14 osób w San Bernardino Kalifornia w grudniu 2015.

W tym przypadku, Apple walczy z orzeczeniem. Dyrektor generalny Apple, Tim Cook, twierdzi, że jest to niebezpieczny precedens i nie jest rozsądne budowanie systemu z narzędziem hakerskim, które można wykorzystać przeciwko własnemu systemowi Apple.

Oprócz osób zajmujących się swobodami obywatelskimi, wielu w technologia bezpieczeństwa pole, w tym Google i WhatsApp i teraz Facebook, są tak samo zmartwieni jak Cook.

Dzieje się tak, ponieważ luka w zabezpieczeniach jest niebezpieczna, pomimo zapewnienia, że tylko „dobrzy” będą z niej korzystać. Gdy system zostanie naruszony, dziura istnieje – lub, w tym przypadku, jest głównym narzędziem, które może sprawić, że istnieje. Oznacza to, że inni mogą ukraść i używać takiego narzędzia lub je skopiować.

Ale jakie jest prawdopodobieństwo, że tak się stanie? Jeśli tworzysz klucz, aby coś odblokować, pojawia się pytanie, jak dobrze możesz ukryć klucz? Jak mocno przeciwnik – aktor państwowy lub konkurent komercyjny – próbowałby zdobyć klucz? Spodziewamy się, że niektórzy będą się bardzo starać.

W obecnej sytuacji cyberprzestępczość jest sprawa nietrywialna. Wśród hakerów i przestępczości zorganizowanej istnieje już „ciemny rynek” na niezałatane luki w zabezpieczeniach. Kiedy jeden zawiera rządowe agencje wywiadowcze, to sektor z budżetem setek milionów dolarów.

Prawdopodobnie jednym z najbardziej atrakcyjnych celów byłaby luka związana z kluczem bezpieczeństwa firmy Apple używanym do automatycznego aktualizowania wszystkich urządzeń Apple iOS – w tym iPhone’ów, iPodów i iPadów. Ryzyko utraty przez Apple reputacji z powodu wszechobecnej luki w bezpieczeństwie i prywatności byłoby ogromne.

Bezpieczna marka

Marka jest rodzajem obietnicy, a marka Apple obiecuje bezpieczeństwo i prywatność. Nacisk FBI nie polega tylko na ominięciu tego zabezpieczenia, jest to znacznie bardziej agresywny krok. Taki krok zaszkodzi marce Apple.

Cynik mógłby argumentować, że Apple robi to, aby zapewnić zaufanie klientom i utrzymać zyski, i może tak być. Nie powinno to jednak umniejszać bardzo realnego zagrożenia bezpieczeństwa dla wszystkich swoich klientów.

Stwarza to również wtórne ryzyko, że klienci międzynarodowi, tacy jak australijscy, mogą porzucić produkty amerykańskich firm na rzecz produktów wytwarzanych w krajach, które nie zmuszają firm do oddania prywatności klientów.

Mówi się, że Apple mówi żaden inny kraj na świecie zwrócił się do niego o zrobienie tego, co ma Departament Sprawiedliwości USA.

Tutaj jest też szerszy obraz. FBI próbuje przesunąć granicę tego, jak daleko rządy mogą zmusić firmy do kłaniania się ich woli w imię bezpieczeństwa. Różni się to zupełnie od klasycznych rządowych regulacji firm dotyczących czystego powietrza lub wody lub zapobiegania oszustwom finansowym.

Tutaj jest też szerszy obraz. FBI próbuje przesunąć granicę tego, jak daleko rządy mogą zmusić firmy do kłaniania się ich woli w imię bezpieczeństwa. Różni się to zupełnie od klasycznych rządowych regulacji firm dotyczących czystego powietrza lub wody lub zapobiegania oszustwom finansowym.

Zasadniczo chodzi o to, czy rząd może lub powinien zmusić firmę do wydawania własnych zasobów na aktywne łamanie własnego produktu, szkodząc w ten sposób własnym klientom i marce.

I są oznaki, że niektórzy w rządzie USA uważają, że powinni mieć taką moc. Na tajnym spotkaniu Białego Domu pod koniec zeszłego roku Rada Bezpieczeństwa Narodowego USA wydała „notatka decyzyjna”, który zawierał „identyfikujące przepisy, które mogą wymagać zmiany” w celu opracowania obejścia szyfrowania.

Nawet jak twierdził Biały Dom nie zalegalizowałby tylnych drzwi w szyfrowaniu, teraz wydaje się, że wprowadzono w życie inny program, który nie był od razu widoczny. Sprawa Apple może być częścią strategii zaklinowania każdej firmy, która zdecyduje się na lojalność wobec swoich klientów przed nakazami rządu.

Z pewnością wybór tego przypadku testowego jest interesujący.

Czy rząd musi włamać się do telefonu?

Edward Snowden napisał na Twitterze podsumowanie faktów dotyczących konkretnego przypadku, który wydawał się podważać zasadność twierdzenia FBI, że złamanie iPhone'a jest tak konieczne.

Kluczowe ujawnienia dotyczyły tego, że FBI posiada już zapisy komunikacji podejrzanego (przechowywane przez usługodawcę). Posiada również kopie zapasowe wszystkich danych podejrzanego do zaledwie sześciu tygodni przed przestępstwem. Telefony współpracowników zawierały zapisy o każdym kontakcie z podejrzanym, dzięki czemu można poznać charakter kontaktów rówieśniczych strzelca.

Co więcej, zauważył, są inne środki dostępu do urządzenia bez żądania od Apple zepsucia własnego produktu, pomimo tego, co wydaje się być zaprzysiężonym oświadczeniem FBI, że jest inaczej.

Być może najbardziej zaskakujące jest to, że telefon, o którym mowa, był telefonem służbowym wydanym przez rząd, a nie urządzenie „tajnego terrorysty”. Takie telefony już wymagają od użytkowników przyznania uprawnień do monitorowania.

Być może najbardziej zaskakujące jest to, że telefon, o którym mowa, był telefonem służbowym wydanym przez rząd, a nie urządzenie „tajnego terrorysty”. Takie telefony już wymagają od użytkowników przyznania uprawnień do monitorowania.

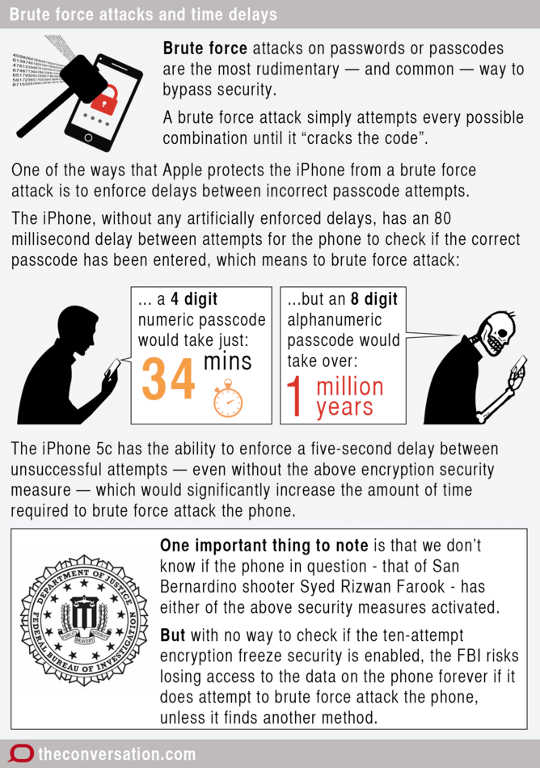

Innymi słowy, bez pomocy Apple’a powinien być długi i owocny szlak cyfrowy. W rzeczywistości gorąco kontestowany iPhone nie jest nawet osobistym telefonem strzelca. ten strzelec zniszczył jego telefon osobisty i inne media cyfrowe, zanim zginął w strzelaninie policyjnej.

Podkreśla to, że rezygnacja z bezpieczeństwa i prywatności na masową skalę może przynieść niewielki zwrot, jak to mają „złoczyńcy” wiele innych sposobów aby ukryć swoje transakcje.

Dlatego dla polityków, którzy dążą do: upolitycznić ten problem, przed wypowiedzeniem się na temat problemu może być ważne zapoznanie się z zagrożeniami i zagrożeniami bezpieczeństwa. Z pewnością chodzi tu o coś więcej niż tylko o popularność polityczną.

O Autorach

Shanton Chang, profesor nadzwyczajny systemów informatycznych, Uniwersytet w Melbourne

Artykuł pierwotnie ukazał się w The Conversation

Powiązana książka:

at Rynek wewnętrzny i Amazon