Paula Haskella-Dowlanda, Autor pod warunkiem

Hasła były używane przez tysiące lat jako sposób identyfikacji dla innych, a ostatnio także dla komputerów. To prosta koncepcja – wspólna informacja, utrzymywana w tajemnicy między osobami i wykorzystywana do „udowodnienia” tożsamości.

Hasła w kontekście IT pojawiły się w latach 1960. w mainframe komputery – duże, centralnie obsługiwane komputery ze zdalnymi „terminalami” umożliwiającymi dostęp użytkownikom. Są teraz używane do wszystkiego, od kodu PIN, który wprowadzamy w bankomacie, po logowanie do naszych komputerów i różnych stron internetowych.

Ale dlaczego musimy „udowodnić” naszą tożsamość systemom, do których uzyskujemy dostęp? I dlaczego hasła są tak trudne do poprawnego ustawienia?

Co sprawia, że hasło jest dobre?

Do niedawna dobre hasło mogło składać się z zaledwie sześciu do ośmiu znaków. Ale teraz mamy wytyczne dotyczące minimalnej długości. Dzieje się tak z powodu „entropii”.

Mówiąc o hasłach, entropia jest miara przewidywalności. Stojąca za tym matematyka nie jest skomplikowana, ale zbadajmy ją za pomocą jeszcze prostszej miary: liczby możliwych haseł, czasami określanej jako „przestrzeń na hasła”.

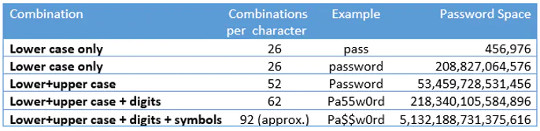

Jeśli jednoznakowe hasło zawiera tylko jedną małą literę, możliwych jest tylko 26 haseł („a” do „z”). Uwzględniając wielkie litery, zwiększamy naszą przestrzeń na hasła do 52 potencjalnych haseł.

Przestrzeń na hasło stale się powiększa wraz ze wzrostem długości i dodawaniem innych typów znaków.

Dłuższe lub bardziej złożone hasło znacznie zwiększa potencjalną „przestrzeń na hasło”. Więcej miejsca na hasło oznacza bezpieczniejsze hasło.

Patrząc na powyższe liczby, łatwo zrozumieć, dlaczego zachęcamy do używania długich haseł zawierających małe i duże litery, cyfry i symbole. Im bardziej złożone hasło, tym więcej prób trzeba było odgadnąć.

Jednak problem polegający na zależności od złożoności hasła polega na tym, że komputery są bardzo wydajne w powtarzaniu zadań – w tym w zgadywaniu haseł.

W zeszłym roku a ustanowiono rekord dla komputera próbującego wygenerować każde możliwe hasło. Osiągnął szybkość większą niż 100,000,000,000 XNUMX XNUMX XNUMX prób na sekundę.

Wykorzystując tę moc obliczeniową, cyberprzestępcy mogą włamać się do systemów, bombardując je jak największą liczbą kombinacji haseł w procesie zwanym ataki brutalnej siły.

A dzięki technologii opartej na chmurze odgadnięcie hasła składającego się z ośmiu znaków zajmuje zaledwie 12 minut i kosztuje zaledwie 25 USD.

Zrobiłem trochę matematyki.

— TechByTom (@techbytom) 14 lutego 2019 r.

Wykorzystanie instancji AWS p.3 do obliczenia kosztów i zakładając, że atakujący ma 25 USD:

Twoje 8-znakowe hasło prawdopodobnie zostanie złamane w ciągu 12 minut lub mniej.

Ponadto, ponieważ hasła są prawie zawsze używane w celu zapewnienia dostępu do poufnych danych lub ważnych systemów, motywuje to cyberprzestępców do aktywnego ich poszukiwania. Prowadzi również lukratywny rynek sprzedaży haseł, z których niektóre są dostarczane z adresami e-mail i/lub nazwami użytkowników.

Możesz kupić prawie 600 milionów haseł online za jedyne 14 USD!

W jaki sposób przechowywane są hasła na stronach internetowych?

Hasła do stron internetowych są zwykle przechowywane w sposób chroniony za pomocą algorytmu matematycznego tzw mieszanie. Zahaszowane hasło jest nierozpoznawalne i nie można go zmienić z powrotem na hasło (proces nieodwracalny).

Podczas próby zalogowania wprowadzone hasło jest szyfrowane przy użyciu tego samego procesu i porównywane z wersją przechowywaną na stronie. Ten proces jest powtarzany przy każdym logowaniu.

Na przykład hasło „Pa$$w0rd” otrzymuje wartość „02726d40f378e716981c4321d60ba3a325ed6a4c” podczas obliczania przy użyciu algorytmu mieszającego SHA1. Spróbuj siebie.

W obliczu pliku pełnego zaszyfrowanych haseł można zastosować atak siłowy, wypróbowując każdą kombinację znaków dla zakresu długości hasła. Stało się to tak powszechną praktyką, że istnieją strony internetowe, które wymieniają wspólne hasła wraz z ich (obliczoną) wartością mieszaną. Możesz po prostu wyszukać skrót, aby wyświetlić odpowiednie hasło.

Kradzież i sprzedaż list haseł jest obecnie tak powszechna, a Specjalna strona internetowa - haveibeenpwned.com — jest dostępny, aby pomóc użytkownikom sprawdzić, czy ich konta są „na wolności”. Liczba ta wzrosła do ponad 10 miliardów szczegółów konta.

Jeśli Twój adres e-mail jest wymieniony na tej stronie, zdecydowanie powinieneś zmienić wykryte hasło, a także na wszystkich innych stronach, w których używasz tych samych danych uwierzytelniających.

Czy rozwiązaniem jest większa złożoność?

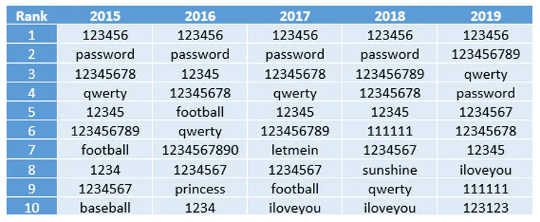

Można by pomyśleć, że przy tak wielu naruszeniach haseł, które mają miejsce codziennie, poprawilibyśmy nasze praktyki wyboru hasła. Niestety zeszłoroczny rocznik Ankieta dotycząca hasła SplashData wykazał niewielką zmianę w ciągu pięciu lat.

Coroczna ankieta SplashData dotycząca haseł 2019 ujawniła najpopularniejsze hasła w latach 2015-2019.

Coroczna ankieta SplashData dotycząca haseł 2019 ujawniła najpopularniejsze hasła w latach 2015-2019.

Wraz ze wzrostem możliwości obliczeniowych rozwiązanie wydaje się być coraz bardziej złożone. Ale jako ludzie nie jesteśmy zdolni (ani zmotywowani) do zapamiętywania bardzo złożonych haseł.

Minęliśmy również punkt, w którym używamy tylko dwóch lub trzech systemów wymagających hasła. Obecnie dostęp do wielu witryn jest powszechny, a każda z nich wymaga hasła (często o różnej długości i złożoności). Niedawne badanie sugeruje, że średnio 70-80 haseł na osobę.

Dobrą wiadomością jest to, że istnieją narzędzia do rozwiązania tych problemów. Większość komputerów obsługuje teraz przechowywanie haseł w systemie operacyjnym lub przeglądarce internetowej, zwykle z opcją udostępniania przechowywanych informacji na wielu urządzeniach.

Przykłady obejmują Apple iCloud Keychain oraz możliwość zapisywania haseł w Internet Explorerze, Chrome i Firefoxie (chociaż mniej niezawodny).

Menedżerowie haseł takie jak KeePassXC może pomóc użytkownikom w generowaniu długich, złożonych haseł i przechowywaniu ich w bezpiecznym miejscu, gdy będą potrzebne.

Chociaż ta lokalizacja nadal musi być chroniona (zwykle za pomocą długiego „hasła głównego”), korzystanie z menedżera haseł umożliwia posiadanie unikalnego, złożonego hasła do każdej odwiedzanej witryny.

Nie zapobiegnie to kradzieży hasła z podatnej witryny. Ale jeśli zostanie skradzione, nie będziesz musiał się martwić o zmianę tego samego hasła we wszystkich innych witrynach.

Oczywiście w tych rozwiązaniach są też luki w zabezpieczeniach, ale być może to historia na inny dzień.

O autorach

Paul Haskell-Dowland, prodziekan (informatyka i bezpieczeństwo), Edith Cowan University oraz Brianna O'Shea, wykładowca, etyczne hakowanie i obrona, Edith Cowan University

Artykuł został opublikowany ponownie Konwersacje na licencji Creative Commons. Przeczytać oryginalny artykuł.